wirtualna sieć lokalna lub VLAN to sposób partycjonowania komputerów w sieci na grupy klastrów, które służą wspólnemu celowi biznesowemu. Część LAN wskazuje, że partycjonujemy fizyczny sprzęt, podczas gdy część wirtualna wskazuje, że używamy logiki, aby to osiągnąć. W tym artykule zobaczymy, w jaki sposób można utworzyć sieć VLAN, a następnie skonfigurować ją tak, aby umożliwić przesyłanie do niej pakietów danych z innej sieci VLAN.

Uwaga: chociaż staraliśmy się, aby całe ćwiczenie konfiguracji sieci VLAN było tak proste, jak to możliwe, zakłada się, że ty, czytelnik, masz podstawową wiedzę na temat konfiguracji sieci. Zakładamy również, że masz praktyczną wiedzę na temat pojęć i celów adresów IP, bram, przełączników i routerów. Ponadto musisz również wiedzieć o poruszaniu się po procedurach konfiguracji interfejsu i pod-interfejsu na komputerach i urządzeniach sieciowych.

krok po kroku-jak skonfigurować VLAN

najlepszym sposobem, aby dowiedzieć się, jak skonfigurować VLAN-oprócz chodzenia do szkoły sieciowej – jest faktycznie zrobić to w praktycznym ćwiczeniu. A ponieważ nie wszyscy mamy routery i przełączniki leżące wokół, sensowne byłoby stworzenie naszej sieci VLAN w symulowanym środowisku.

w tym przykładzie będziemy używać Cisco Packet Tracer, aby zademonstrować, jak skonfigurować naszą sieć VLAN. Jest to jedno z najprostszych i najbardziej realistycznych narzędzi w użyciu i pozwala zarówno na interfejsy GUI, jak i CLI. W ten sposób możesz zobaczyć polecenia, które są wykonywane w czasie rzeczywistym, nawet jeśli po prostu klikasz i przeciągasz i upuszczasz podczas konfiguracji.

narzędzie można pobrać, skonfigurować i zweryfikować (otwierając konto szkoleniowe w Cisco Networking Academy). Nie martw się; możesz po prostu zapisać się na bezpłatny kurs Cisco Packet Tracer, aby uzyskać pełny dostęp do narzędzia do projektowania.

oprócz łatwości obsługi, ponieważ Cisco jest liderem na rynku, uważamy, że jest to właściwy wybór, aby zademonstrować, jak skonfigurować sieć VLAN.

oczywiście możesz użyć dowolnego innego podobnego narzędzia – ponieważ koncepcja pozostaje taka sama. Szybkie wyszukiwanie online pokaże ci, że istnieją aplikacje-zarówno stacjonarne, jak i oparte na przeglądarce-dla każdej marki urządzeń interfejsu sieciowego. Znajdź i pracuj z tym, z którym czujesz się najbardziej komfortowo.

Router-On-A-Stick – Wyjaśnienie

chociaż istnieje wiele sposobów konfigurowania VLAN lub inter-VLAN, Architektura, którą stworzymy, będzie wykorzystywała to, co jest znane jako router Cisco na konfiguracji kija.

w tej konfiguracji sieci nasz router będzie miał jedno fizyczne lub logiczne połączenie z naszą siecią. Ten router pomoże połączyć dwa VLAN – które nie mogą komunikować się ze sobą-łącząc się z naszym przełącznikiem za pomocą jednego kabla.

oto jak to działa: pakiety danych wysyłane z komputera w VLAN księgowej – i przeznaczone dla komputera w VLAN logistycznej – będą trafiać do przełącznika. Przełącznik, po rozpoznaniu pakietów, które muszą przejść do innej sieci VLAN, przekieruje ruch do routera.

tymczasem router będzie miał JEDEN fizyczny interfejs (w naszym przykładzie kabel sieciowy), który został podzielony na dwa logiczne pod-interfejsy. Każdy z pod-interfejsów będzie uprawniony do dostępu do jednej sieci VLAN.

gdy pakiety danych dotrą do routera, zostaną przekazane do właściwej sieci VLAN za pośrednictwem autoryzowanego pod-interfejsu, a następnie dotrą do zamierzonego miejsca docelowego.

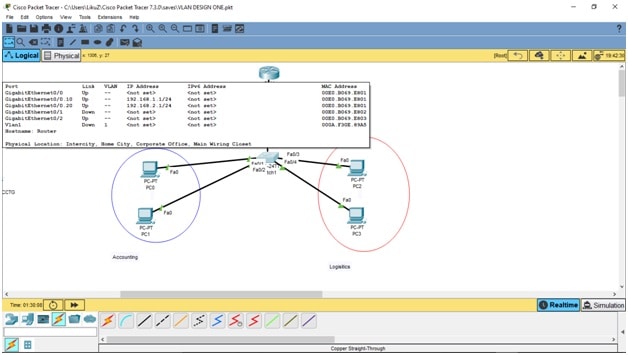

nasz router na patyku konfiguracja VLAN, z możliwościami inter-VLAN, będzie wyglądać tak:

planowanie zadań

całe zadanie tworzenia naszej architektury sieciowej zostanie podzielone na cztery główne kategorie, w których będziesz:

- Podłącz wszystkie urządzenia, aby utworzyć prawidłową architekturę

- Skonfiguruj interfejsy, aby wszystkie urządzenia mogły „rozmawiać” ze sobą

- Utwórz sieci VLAN i przypisaj komputery do odpowiednich sieci VLAN

- Potwierdź poprawną konfigurację, demonstrując, że komputery nie mogą komunikować się poza ich siecią VLAN

więc bez dalszych ceregieli, zacznijmy tworzyć sieć VLAN. Pamiętaj, że początkowo będzie miał przełącznik i cztery komputery podłączone do niego. Możesz później wprowadzić router do projektu, jeśli zdecydujesz się to zrobić.

Podłącz wszystkie urządzenia

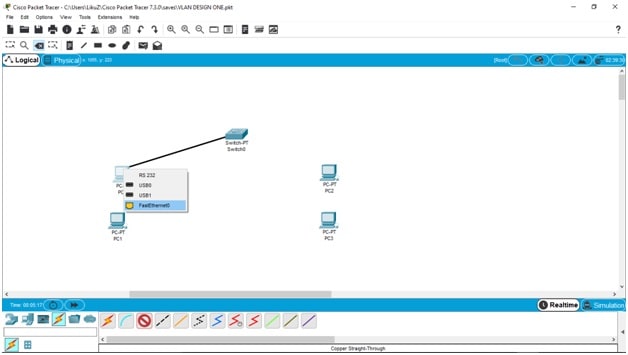

przeciągnij i upuść przełącznik, router i cztery komputery na główną płytkę projektową. W naszym demo użyjemy przełącznika 2960 i routera 2911. Przełącznik połączy się z czterema komputerami (PC0, PC1, PC2 i PC3) za pomocą miedzianych prostych połączeń przewodowych (opis sprzętu i typów połączeń zobaczysz na samym dole okna Tracer).

następnie podłącz przełącznik do każdego komputera za pomocą portów FastEthernet.

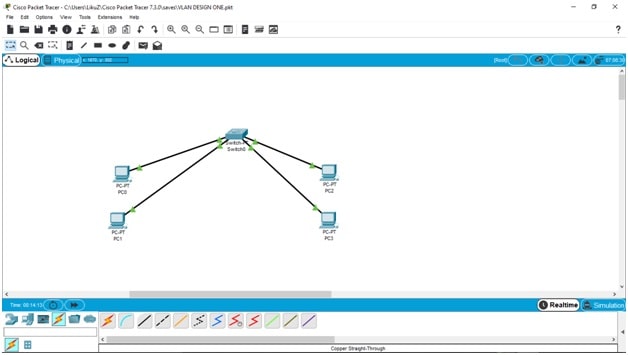

gdy wszystkie urządzenia są podłączone, między urządzeniami powinien płynąć ruch w całości zielony. Ponieważ narzędzie próbuje emulować uruchamianie i łączenie urządzeń w prawdziwym świecie, może to potrwać minutę lub dwie. Nie martw się więc, jeśli wskaźniki przepływu danych pozostaną pomarańczowe przez kilka sekund. Jeśli Twoje połączenia i konfiguracje są poprawne, wszystko wkrótce zmieni kolor na zielony.

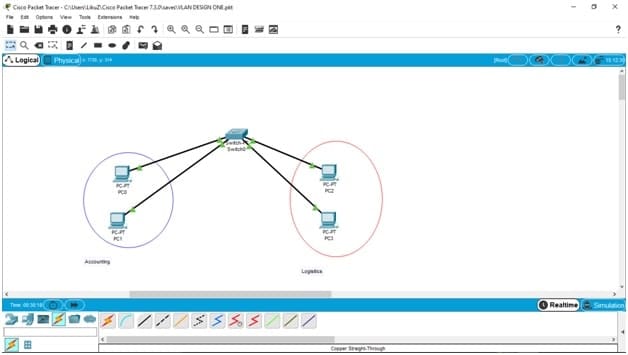

aby ułatwić zrozumienie, oznaczmy dwa komputery po lewej stronie jako należące do działu księgowości (niebieski), a pozostałe dwa jako należące do działów logistyki (czerwony).

Konfigurowanie interfejsów

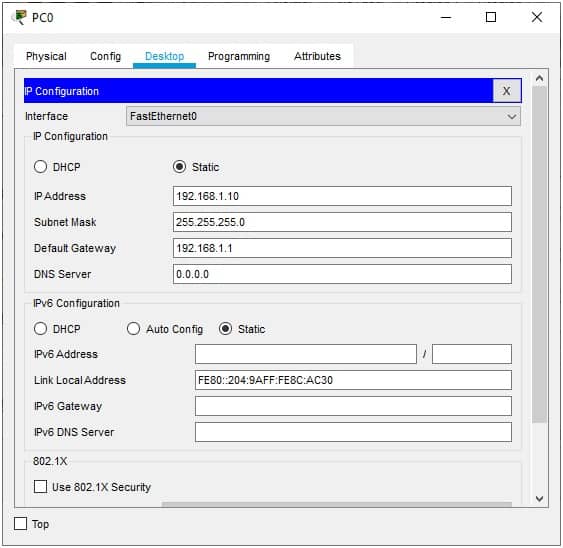

teraz zacznijmy przypisywać adresy IP, aby nasze komputery mogły zacząć komunikować się ze sobą. Zadania IP będą wyglądać tak:

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20/255.255.255.0

- logi PC2 = 192.168.2.10/255.255.255.0

- logi PC3 = 192.168.2.20/255.255.255.0

domyślną bramą dla komputerów jest 192.168.1.1 dla dwóch pierwszych komputerów w księgowości i 192.168.2.1 dla dwóch ostatnich komputerów w logistyce. Możesz uzyskać dostęp do konfiguracji, przechodząc do menu Pulpit, a następnie klikając okno konfiguracji IP.

gdy już tam będziesz, zacznij wypełniać konfiguracje dla wszystkich komputerów:

kiedy skończysz, możemy teraz przejść do przełącznika. Najpierw jednak musimy pamiętać, że na naszym Switchu będą dwa typy portów:

- porty dostępu: są to porty, które będą używane, aby umożliwić codzienne urządzenia, takie jak komputery i serwery, aby połączyć się z nim; w naszym przykładzie są to FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 i FastEthernet 3/1 – po jednym dla każdego komputera.

- Porty Bagażnika: są to porty, które umożliwiają przełącznikowi komunikację z innym przełącznikiem – lub w naszym przykładzie komunikację VLAN-to – VLAN na tym samym przełączniku (za pośrednictwem routera) – w celu rozszerzenia sieci; użyjemy portów GigaEthernet0/0 Na obu urządzeniach łączących.

Mając to na uwadze, przejdźmy do części zabawy – konfigurowania przełącznika do uruchamiania naszych sieci VLAN.

twórz sieci VLAN i przypisuj Komputery

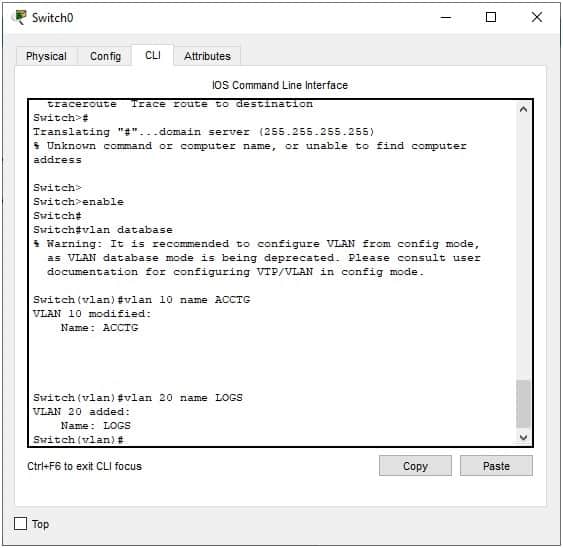

więc najpierw stwórzmy sieci VLAN – będą one miały nazwy ACCT (VLAN 10) i LOGS (VLAN 20).

przejdź do CLI przełącznika, aby wpisać polecenia:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

polecenia w Twoim CLI powinny wyglądać tak:

lub, jeśli nie jesteś w stanie tego zrobić, możesz po prostu użyć interfejsu graficznego do tworzenia sieci VLAN (i nadal zobacz polecenia uruchamiane podczas ich wykonywania poniżej). Przejdź do menu bazy danych Config-VLAN i dodaj VLAN, wprowadzając ich numery (10,20) i nazwy (ACCT, logi).

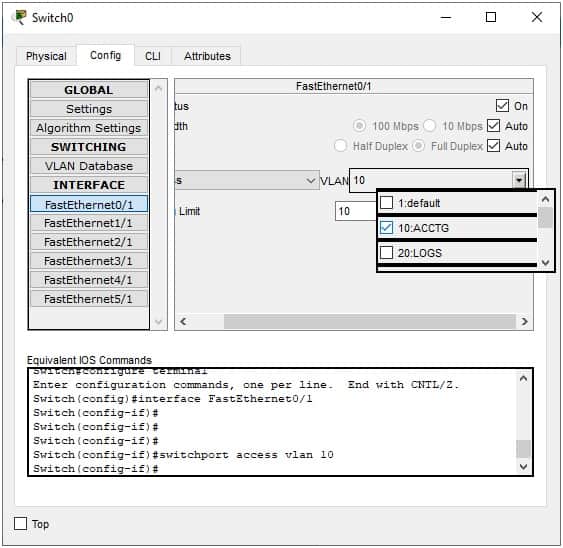

następnie musimy przypisać każdy port, którego przełącznik używa do podłączenia komputerów, do odpowiednich sieci VLAN.

możesz po prostu wybrać interfejs, a następnie zaznaczyć pole odpowiedniego VLAN z menu konfiguracyjnego po prawej stronie:

jak widać na powyższym obrazku, możesz alternatywnie przejść do interfejsu CLI każdego portu i użyć polecenia: switchport access vlan 10, aby wykonać to samo zadanie.

nie martw się; istnieje krótszy sposób na zrobienie tego w przypadku dużej liczby portów do przypisania. Na przykład, jeśli masz 14 portów, komenda będzie:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

drugie polecenie upewnia się, że przełącznik rozumie, że porty mają być portami dostępowymi, a nie portami TRUNK.

Potwierdź poprawną konfigurację

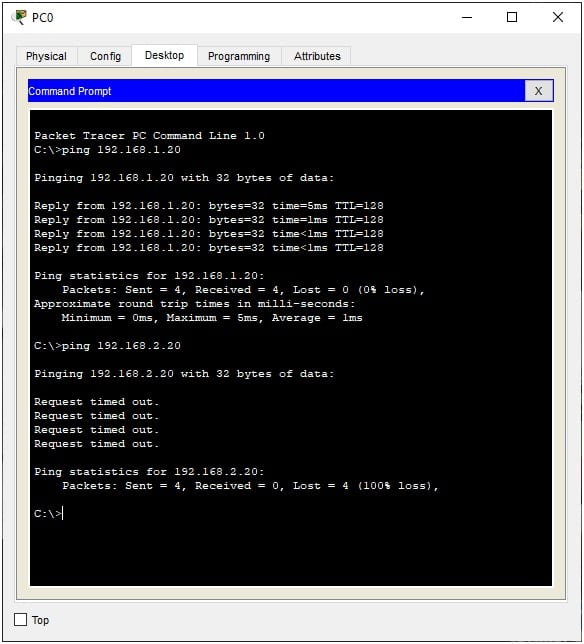

i to wszystko; utworzyliśmy dwa VLAN na tym samym przełączniku. Aby go przetestować i potwierdzić, że nasza konfiguracja jest poprawna, możemy spróbować pingowania P1 i P3 z P0. Pierwszy ping powinien być w porządku, podczas gdy drugi powinien się zatrzymać i stracić wszystkie pakiety:

jak skonfigurować inter-VLAN

teraz, chociaż podzieliliśmy Komputery na dwa VLAN – zgodnie z wymaganiami – bardziej sensowne jest, że dwa działy (Księgowość i logistyka) będą musiały się ze sobą komunikować. Byłoby to normą w każdym rzeczywistym środowisku biznesowym. W końcu logistyka nie może być zakupiona ani dostarczona bez wsparcia finansowego, prawda?

musimy więc upewnić się, że ACCT i logi są w stanie się komunikować – nawet jeśli są na oddzielnych Vlanach. Oznacza to, że musimy stworzyć komunikację między VLAN.

Oto Jak to zrobić

będziemy potrzebować pomocy naszego routera; będzie on działał jako pomost między dwoma sieciami VLAN – więc śmiało dodaj router do swojego projektu, jeśli jeszcze tego nie zrobiłeś.

przechodząc do konfiguracji, musimy zrozumieć, że będziemy używać jednego portu na routerze do komunikacji obu sieci VLAN, „dzieląc” go na dwa porty. W międzyczasie przełącznik będzie używał tylko jednego portu TRUNK do wysyłania i odbierania całej komunikacji do i z routera.

wracając więc do naszego routera, podzielimy interfejs GigabitEthernet0 / 0 Na GigabitEthernet0 /0.10 (dla VLAN10) i GigabitEthernet0/0.20 (dla VLAN20). Następnie użyjemy standardowego protokołu IEEE 802.1 Q do łączenia przełączników, routerów i definiowania topologii VLAN.

gdy to zrobisz, te „pod-interfejsy” – jak się nazywają – są następnie przypisywane do każdej sieci VLAN, którą chcemy połączyć lub mostkować.

wreszcie pamiętacie bramki-192.168.1.1 i 192.168.2.1-dodaliśmy wcześniej do konfiguracji komputerów? Cóż, to będą nowe adresy IP podzielonych portów lub pod-interfejsów na routerze.

polecenia CLI do tworzenia pod-interfejsów pod interfejsem GigabitEthernet0/0 byłyby:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

powtarzając to wszystko dla drugiego pod-interfejsu i VLAN otrzymujemy

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

po zamknięciu CLI możesz potwierdzić poprawność konfiguracji, po prostu przesuwając mysz nad routerem, aby zobaczyć swoją pracę, która powinna wyglądać mniej więcej tak:

teraz wiemy, że możemy tylko podłączyć nasze pod-interfejsy (na routerze) do naszego przełącznika przez jego port trunk – i tak będziemy musieli go utworzyć teraz.

wystarczy wejść w konfigurację GigabitEthernet0/0 przełącznika i uruchomić: switchport mode trunk.

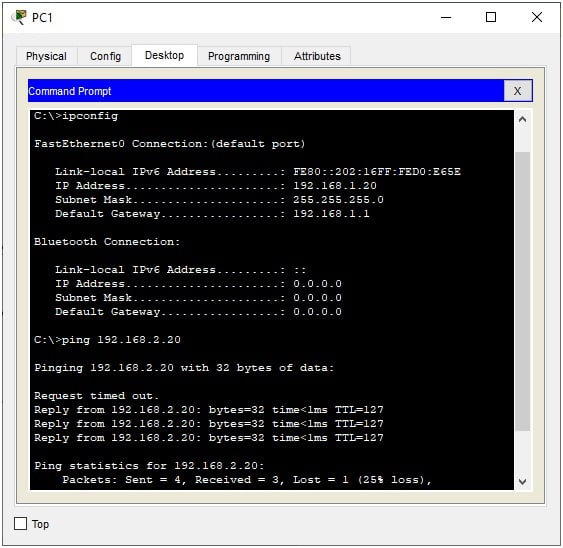

i masz to; właśnie stworzyłeś dwa VLAN-Y, które zawierają po dwa komputery i które nadal mogą się ze sobą komunikować. Możesz to udowodnić, pingując pierwszy komputer logistyczny (PC2) o adresie IP 192.168.2.10 z pierwszego komputera księgowego (PC0) o adresie IP 192.168.1.10:

wielki sukces!

dlaczego warto skonfigurować VLAN lub inter-VLAN

w tym momencie niektórzy z was mogą się zastanawiać, dlaczego musielibyśmy przejść przez to ćwiczenie i w ogóle zawracać sobie głowę Vlanami lub inter-Vlanami. Jest wiele powodów, z których niektóre są:

- bezpieczeństwo podział sieci na składniki zapewnia, że tylko autoryzowani użytkownicy i urządzenia mogą uzyskać dostęp do podsieci. Nie chciałbyś, aby Twoi księgowi przeszkadzali w pracy Twojego działu logistyki lub odwrotnie.

- bezpieczeństwo w przypadku wystąpienia epidemii wirusa tylko jedna podsieć zostałaby dotknięta, ponieważ urządzenia w jednej podsieci nie byłyby w stanie komunikować się – a tym samym przenosić – wirusa do innej. W ten sposób procedury oczyszczania skupiałyby się na tej jednej podsieci, co znacznie ułatwia szybszą identyfikację winowajcy.

- zapewnia prywatność poprzez izolację jeśli ktoś chciał dowiedzieć się o architekturze Twojej sieci (z zamiarem jej zaatakowania), użyłby sniffera pakietów do zmapowania twojego układu. W przypadku izolowanych podsieci sprawcy mogliby uzyskać tylko częściowy obraz twojej sieci, odmawiając im na przykład krytycznych informacji o twoich lukach w zabezpieczeniach.

- ułatwia ruch sieciowy izolowane podsieci mogą ograniczyć wykorzystanie ruchu, utrzymując procesy wymagające dużych zasobów ograniczone do własnego zakresu i nie przytłaczając całej sieci. Oznacza to, że tylko dlatego, że pcha krytyczne aktualizacje do maszyn księgowych, nie oznacza, że dział logistyki musi również stawić czoła spowolnieniu sieci.

- priorytetyzacja ruchu w firmach, które mają różne rodzaje ruchu danych Pakiety wrażliwe lub ograniczające zasoby (na przykład VoIP, media i duże transfery danych) mogą być przypisane do sieci VLAN z większym łączem szerokopasmowym, podczas gdy te, które potrzebują tylko sieci do wysyłania wiadomości e-mail, mogą być przypisane do sieci VLAN o mniejszej przepustowości.

- skalowalność gdy firma potrzebuje skalować zasoby dostępne dla swoich komputerów, może przydzielić je do nowych sieci VLAN. Ich administratorzy po prostu tworzą nową sieć VLAN, a następnie z łatwością przenoszą do nich Komputery.

jak widać, sieci VLAN pomagają chronić sieć, jednocześnie poprawiając wydajność pakietów danych, które się wokół niej przemieszczają.

VLAN statyczny vs VLAN dynamiczny

pomyśleliśmy, że warto wspomnieć, że istnieją dwa typy VLAN, które są dostępne do implementacji:

statyczna sieć VLAN

ta konstrukcja sieci VLAN zależy od sprzętu do tworzenia podsieci. Komputery są przypisane do określonego portu na przełączniku i podłączone od razu. Jeśli trzeba przejść do innej sieci VLAN, komputery są po prostu odłączane od starego przełącznika i podłączane z powrotem do nowego.

problem polega na tym, że każdy może przejść z jednej sieci VLAN do drugiej, po prostu przełączając porty, do których jest podłączony. Oznacza to, że administratorzy wymagaliby wprowadzenia fizycznych metod lub urządzeń zabezpieczających, aby zapobiec takim nieautoryzowanym dostępom.

Dynamic VLAN

jest to VLAN, który właśnie stworzyliśmy w ćwiczeniu, które zrobiliśmy wcześniej. W tej architekturze VLAN mamy VLAN oprogramowania, gdzie administratorzy po prostu użyć logiki, aby przypisać konkretne adresy IP lub MAC do swoich VLAN.

oznacza to, że urządzenia mogą być przenoszone do dowolnej części firmy, a gdy tylko połączą się z siecią, wracają do wstępnie przypisanych sieci VLAN. Nie ma potrzeby stosowania dodatkowych konfiguracji.

jeśli istnieje jedna wada w tym scenariuszu, może to być tylko to, że firma musiałaby zainwestować w Inteligentny Przełącznik – Przełącznik zasad zarządzania VLAN (VMPS) – który może być kosztowny w porównaniu z tradycyjnym przełącznikiem stosowanym w statycznych sieciach VLAN.

można również bezpiecznie założyć, że firmy z kilkoma komputerami i mniejszym budżetem IT mogą zdecydować się na wdrożenie statycznej sieci VLAN, podczas gdy te z dużą liczbą urządzeń i potrzebą większej wydajności i bezpieczeństwa byłyby mądre, aby zainwestować w dynamiczną sieć VLAN.

podsumowanie

mamy nadzieję, że znalazłeś wszystkie informacje, których potrzebujesz, aby dowiedzieć się, jak skonfigurować VLAN. Mamy również nadzieję, że ćwiczenie było łatwe do naśladowania i że możesz teraz dalej budować na zdobytej wiedzy. Ponieważ, nawet gdy nadal skalować w górę, te podstawowe kroki pozostają takie same – po prostu nadal dodawać sprzęt i konfiguracje do podstaw.