de mulți ani, LDAP a fost protocolul dominant pentru autentificarea sigură a utilizatorilor pentru directoarele on-premise. Organizațiile au folosit LDAP pentru a stoca și a prelua date din serviciile de directoare și este o parte critică a planului pentru Active Directory (AD), cel mai utilizat serviciu de directoare. Din punct de vedere istoric, LDAP a oferit un nivel eficient de securitate organizațiilor pentru a implementa WPA2-Enterprise.

Din fericire, serviciile PKI Cloud SecureW2 ajută mediile AD/LDAP să migreze fără probleme în cloud cu o soluție Azure fără parolă. Dar dacă doriți să păstrați LDAP și AD, oferim și clientul # 1 BYOD onboarding care permite utilizatorilor finali să se autoservească pentru autentificarea PEAP-MSCHAPv2 802.1 x. Fără clientul onboarding, ați putea pierde configurarea validării certificatului de server și lăsați rețeaua expusă. SecureW2 Cloud PKI poate fi configurat în mai puțin de o oră și nu necesită upgrade-uri pentru stivuitoare, trebuie doar să vedeți ce au de spus clienții noștri.

acest articol analizează profund LDAP și examinează dacă standardele sale de securitate rezistă la amenințări cibernetice mai moderne.

ce este LDAP?

Lightweight Directory Access Protocol, sau LDAP, este un protocol software care stochează și aranjează date pentru a face ușor de căutat. Datele pot fi orice informații despre organizații, dispozitive sau utilizatori stocate în directoare. LDAP este protocolul utilizat de servere pentru a vorbi cu directoarele premise.

datele sunt stocate într-o structură ierarhică numită arbore de informații Director (dit), care organizează datele într-o structură „arbore” ramificată, facilitând administratorii să navigheze în directoarele lor, să găsească date specifice și să administreze politicile de acces ale utilizatorilor.

Ce Înseamnă „Ușor”?

predecesorul LDAP, Directory Access Protocol, a fost dezvoltat ca parte a serviciului director x.500. Cu toate acestea, a folosit stiva de protocol OSI care nu se potrivea cu multe rețele și, prin urmare, a fost dificil de implementat.

LDAP a fost dezvoltat pentru a fi un protocol alternativ ușor (adică mai puțin cod) care ar putea accesa serviciile de directoare x.500 cu protocolul TCP/IP, care a fost (și este) standardul pentru internet.

ce face LDAP?

scopul principal al LDAP este de a servi ca un hub central pentru autentificare și autorizare. LDAP ajută organizațiile să stocheze acreditările de utilizator (nume de utilizator/parolă) și apoi să le acceseze mai târziu, ca atunci când un utilizator încearcă să acceseze o aplicație activată LDAP. Acreditările utilizatorului stocate în LDAP autentifică utilizatorul.

atributele utilizatorului pot fi, de asemenea, stocate în LDAP, care determină ce este permis să acceseze acel utilizator pe baza politicilor stabilite de director.

cum acționează LDAP?

LDAP se bazează pe o interacțiune client-server. Clientul începe o sesiune cu serverul, numită „legare”. Clientul prezintă acreditările de utilizator pe care serverul le poate compara cu directorul și poate autoriza accesul pe baza atributelor acelui utilizator.

modelele LDAP

LDAP pot fi împărțite în 4 modele care explică 4 servicii diferite furnizate de un Server LDAP.

Information Model

acest model determină ce informații pot fi stocate în LDAP și se bazează pe „intrări”. O intrare este un identificator pentru un obiect din lumea reală (servere, dispozitive, utilizatori) dintr-o rețea prin atribute care descriu obiectul. Intrările ajută la determinarea nivelurilor de acces la rețea ale utilizatorului.

model de denumire

aici, intrările sunt atribuite nume distincte (DN) pe baza poziției lor în ierarhia DIT. DNs-urile sunt compuse din nume distinse Relative (RDN), care reprezintă ele însele fiecare atribut de intrare. În termeni mai simpli, RDN este ca un nume de fișier în Windows, în timp ce DN este ca numele de cale al fișierului.

model funcțional

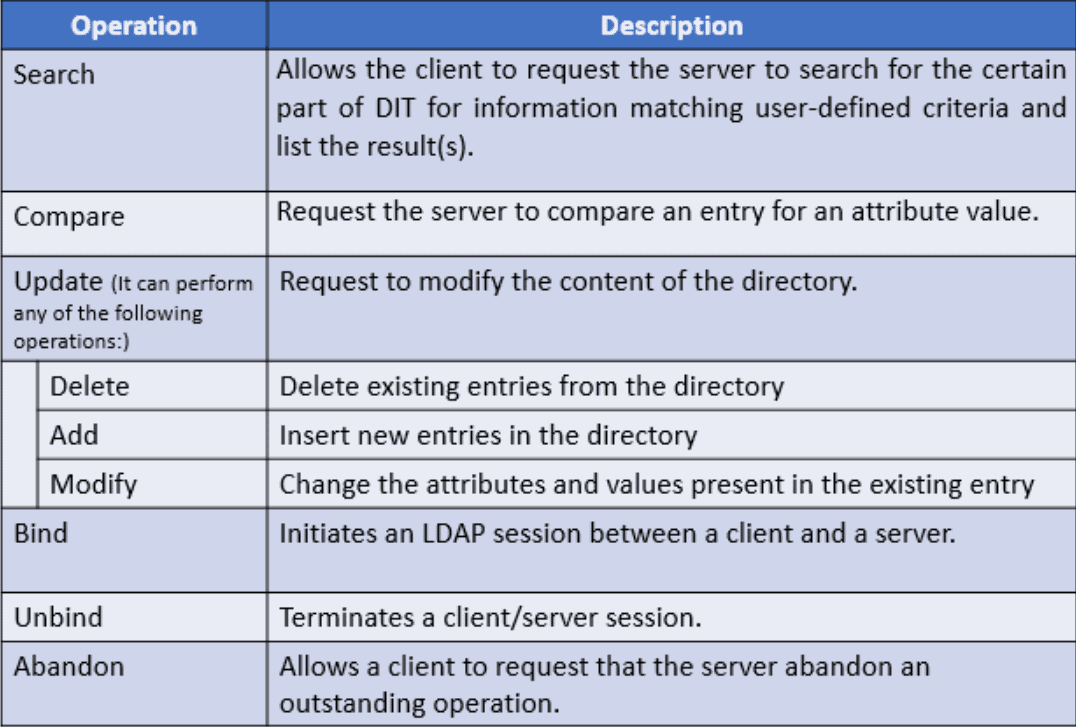

modelul funcțional definește ce funcții puteți face cu un server LDAP. Aceste funcții pot fi împărțite în trei categorii principale, fiecare cu propriile subcategorii.

- Query – merge și preia informațiile solicitate stocate în director.

- Update – modifică informațiile din director. Utilizatorii pot adăuga, șterge sau modifica informațiile existente.

- autentificare – permite utilizatorilor să se conecteze și să se deconecteze de la serverul LDAP.Această diagramă la îndemână furnizate de Hack2Secure face o treabă excelentă subliniind fiecare funcție.

modelul de securitate

modelul de securitate oferă clienților posibilitatea de a-și furniza identitatea pentru autentificare. Odată autentificate, serverele pot determina ce nivel de acces este acordat clientului pe baza politicilor lor. Extinzând operația de legare din modelul funcțional, există trei opțiuni pentru legare:

- fără autentificare – această opțiune este recomandată pentru cazurile în care furtul de acreditări nu este o problemă. Oricine părăsește câmpurile DN și parola va fi definit ca un utilizator anonim și i se vor atribui niveluri de acces pe baza politicilor de rețea existente. Această opțiune este de obicei lăsată pentru rate sau alte cazuri în care autentificarea nu este necesară.

- autentificare de bază – clientul LDAP trebuie să furnizeze un DN și o parolă pentru autentificare. Serverul compară apoi DN și parola cu directorul de rețea și le acordă acces pe baza atributelor utilizatorului. Acreditările sunt trimise prin text clar, ceea ce înseamnă că pot fi citite cu ușurință de o parte neautorizată dacă cineva s – ar infiltra în sesiunea lor

- SASL-simple Authentication and Security Layer, sau SASL, este un protocol care necesită atât clientul, cât și serverul să furnizeze informații de identificare.

LDAP și Actvie Directory

deși mulți folosesc LDAP și Active Directory (AD) în mod interschimbabil, acestea sunt de fapt două tipuri diferite de software, deși pot lucra împreună. Gândiți-vă la LDAP ca limba pe care AD este capabilă să o vorbească. Sarcina LDAP este de a extrage informațiile stocate în AD. Când un utilizator caută ceva în anunț, cum ar fi un computer sau o imprimantă, LDAP este ceea ce este folosit pentru a găsi informațiile relevante și pentru a prezenta rezultatele utilizatorului.

AD este cel mai utilizat server de directoare și folosește LDAP pentru a comunica. LDAP este protocolul utilizat pentru interogarea, menținerea și determinarea accesului pentru ca AD să funcționeze.

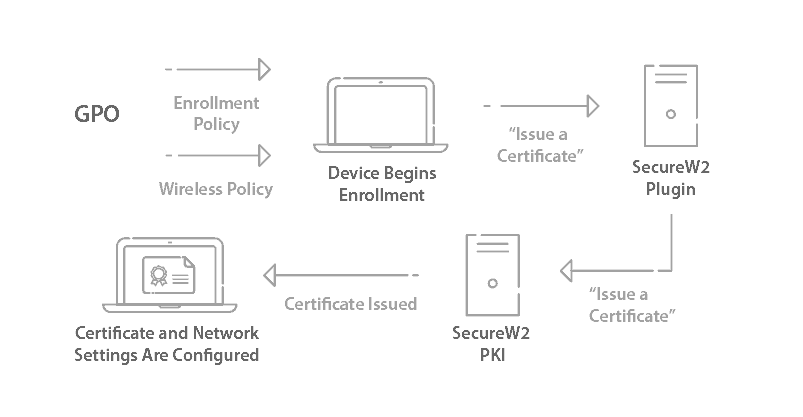

o altă diferență între LDAP și AD este modul în care gestionează gestionarea dispozitivelor. AD are un mecanism numit Politica de grup (GPO) care permite administratorilor să controleze dispozitivele Windows și oferă abilități de conectare unică, niciuna dintre acestea nu este disponibilă cu LDAP. Când vine vorba de abilitate, există multe de dorit cu LDAP, ceea ce înseamnă că administratorii de domenii AD sunt pe cont propriu atunci când implementează dispozitive și servere compatibile cu LDAP.

Din păcate, securitatea standard LDAP nu se descurcă bine împotriva amenințărilor cibernetice, despre care vom discuta în continuare.

LDAPS: activarea LDAP prin SSL/TLS

securitatea LDAP este imperativă, deoarece implică stocarea și regăsirea informațiilor sensibile. Cu toate acestea, traficul LDAP standard nu este criptat, lăsându-l vulnerabil la atacurile cibernetice. LDAP nu este capabil să securizeze autentificarea pe cont propriu, ceea ce a dus la implementarea LDAP securizat (LDAPS). După conectarea la un client, LDAPS Criptează traficul web cu SSL/TLS pentru a stabili o legătură cu directorul.

criptarea SSL / TLS este un standard de internet deoarece utilizează certificate digitale x. 509 pentru a asigura o conexiune între client și server. Certificatele servesc drept identificatori pentru dispozitivul/serverul în care se află.

majoritatea organizațiilor care criptează traficul LDAP utilizează un nume de utilizator și o parolă în scopuri de autentificare. În timp ce această metodă funcționează, lasă mult de dorit în ceea ce privește securitatea. Sistemele LDAP care se bazează pe autentificarea bazată pe acreditări sunt încă destul de vulnerabile. Parolele pot fi ușor uitate, partajate și furate, lăsând rețeaua susceptibilă la furtul de acreditări over-the-air.

mai rău, metoda standard de autentificare LDAP nici măcar nu criptează traficul web, ceea ce înseamnă că administratorii de rețea rămân cu sarcina de a configura LDAP pentru a cripta în siguranță pentru mediile lor.

principala problemă constă în organizațiile care autentifică utilizatorii cu parole, deoarece parolele sunt insuficiente pentru a proteja împotriva atacurilor cibernetice moderne. Parolele nu au tăria de a sta împotriva atacurilor cibernetice moderne, cum ar fi atacul cu forță brută, care este o metodă care trimite încercări nesfârșite de acreditare sau Atacul om-în-mijloc, care se preface că este o entitate legitimă de rețea și se conectează cu un utilizator de rețea aprobat.

setările implicite LDAP abia au o șansă împotriva atacurilor cibernetice moderne. Din fericire, există o măsură de securitate mai bună: certificate digitale cu PKI.

autentificare RADIUS Cu LDAP

există multe resurse care compară LDAP și RADIUS. Deși ambele pot îndeplini funcții similare, nu are prea mult sens să comparăm având în vedere că un server LDAP poate stoca informații despre utilizator și un server RADIUS nu poate. LDAP nu oferă capabilități AMF sau jurnale contabile, dar puteți efectua aceste funcții adăugând RADIUS.

dacă serverul dvs. LDAP conține directorul dvs. de utilizatori, puteți conecta un server RADIUS pentru a vă autentifica în directorul LDAP pentru a autoriza accesul la Wi-Fi, VPN și toate aplicațiile dvs. web.

un server RADIUS bazat pe cloud este cea mai bună practică pentru autentificarea utilizatorilor, deoarece industria se îndepărtează de infrastructurile premise. Cloud RADIUS poate fi integrat într-un mediu AD/LDAP și autentifica dinamic utilizatorii prin referire directă directorul. Orice politici atribuite unui utilizator vor fi aplicate în timp real, simplificând segmentarea utilizatorului.

Cloud RADIUS vine pre-construit pentru autentificarea 802.1 x/EAP-TLS cu certificate x.509, care este o modalitate ușoară de a configura o rețea WPA2-Enterprise.

Configurarea LDAP pentru WPA2-Enterprise

LDAP a fost necesară pentru autentificarea bazată pe acreditări și, ca rezultat, multe organizații și-au construit infrastructura de autentificare în jurul acesteia. Dar, pe măsură ce tehnologia a progresat, acreditările au devenit din ce în ce mai puțin o formă fiabilă de securitate. Acest lucru i-a determinat pe mulți să caute metode alternative de autentificare.

în ultimii ani, am văzut tot mai multe organizații care încep să treacă de la parole la certificate digitale pentru autentificarea în rețea. Certificatele se autentifică automat în rețeaua securizată atunci când se află în raza de acțiune și nu trebuie introduse sau memorate de utilizator. Certificatele previn atacurile aeriene și o multitudine de amenințări la care acreditările sunt susceptibile cu autentificarea EAP-TLS.

în timp ce dispozitivele de înscriere erau considerate complexe, soluția JoinNow onboarding permite utilizatorilor să se autoconfigureze pentru certificate în câteva minute. Odată echipat cu un certificat, utilizatorul poate fi autentificat în rețea de ani de zile și nu va trebui niciodată să se ocupe de politicile de resetare a parolei. SecureW2 oferă nu numai soluții pentru emiterea certificatelor, ci și servicii PKI la cheie care oferă întreaga infrastructură necesară pentru trecerea de la acreditări la certificate.

Ditch LDAP pentru o soluție PKI gestionată

organizațiile din întreaga industrie lasă parole în urmă pentru a se autentifica cu certificate digitale. Certificatele digitale pot fi configurate pentru a se autentifica automat într-o rețea în siguranță și nu sunt împotmolite de toate vulnerabilitățile parolelor.

autentificarea bazată pe Certificate elimină necesitatea parolelor și a furturilor de acreditări over-the-air, deoarece acestea pot cripta acreditările utilizatorului. Atacurile Man-in-the-middle se bazează pe acreditările utilizatorilor împărtășite în text clar prin aer, făcându-le ușor de interceptat.

SecureW2 oferă un PKI cloud gestionat, o soluție PKI la cheie care poate fi integrată în orice mediu și permite autentificarea bazată pe certificate în câteva ore. Înscrierea dispozitivelor pentru setările 802.1 X a fost considerată dificilă, dar soluția noastră JoinNow onboarding acordă administratorilor posibilitatea de a furniza un certificat pe fiecare BYOD, inclusiv dispozitive non-Windows. Organizațiile care utilizează MDM pot construi API-uri gateway puternice și își pot folosi IDP-ul existent pentru a livra certificate fiecărui dispozitiv gestionat.

PKI SecureW2 funcționează cu toți furnizorii LDAP și SAML IDP. Puteți utiliza anunțul dvs. curent sau îl puteți lăsa în urmă în întregime. Raza noastră dinamică de Cloud utilizează o soluție pentru prima dată în industrie pentru a face referire direct la director. Serverul poate căuta în timp real validitatea utilizatorului și informațiile lor de identificare. Din punct de vedere istoric, acest lucru a fost posibil numai cu LDAP, dar cu SecureW2 este disponibil pentru oricine integrează serviciul nostru în mediul lor.

securitate mai puternică cu autentificare bazată pe Certificate

LDAP este utilizat pe scară largă datorită în mare parte compatibilității sale cu Active Directory. Cu toate acestea, asta nu înseamnă că administratorii trebuie să fie reținuți cu metode de autentificare învechite care își lasă rețelele vulnerabile la atacurile cibernetice. Din fericire, SecureW2 oferă o soluție ușoară pentru a elimina furtul de acreditări over-the-air și pentru a consolida securitatea rețelei prin implementarea autentificării bazate pe certificate. Integrați furnizorul dvs. de identitate LDAP cu soluția noastră PKI gestionată la cheie, care este mult mai accesibilă decât serverele vechi on-prem.

Întrebări frecvente LDAP:

Cum găsesc LDAP în Windows?

indiferent dacă lucrați la o companie mare sau la IMM-uri, probabil că interacționați zilnic cu LDAP. Pe măsură ce directorul LDAP crește, este ușor să vă pierdeți în toate intrările pe care trebuie să le gestionați. Din fericire, există o comandă care vă va ajuta să căutați intrări într-un arbore de directoare LDAP: Nslookup.

utilizați nslookup pentru a verifica înregistrările SRV, urmați acești pași:

- Faceți clic pe Start și Run.

- în caseta Deschidere, tastați „cmd”.

- introduceți nslookup.

- introduceți tipul de set=toate.

- introduceți „_ldap._tcp.dc._msdcs.Domain_Name”, unde Domain_Name este numele domeniului dvs.

Cum știu dacă LDAP este configurat?

dacă configurați filtre pentru parametrii de căutare pentru serverul LDAP, ar trebui să efectuați teste de autentificare pentru a confirma că filtrele de căutare au succes. Toate filtrele de căutare trebuie să funcționeze corect pentru a asigura integrări de succes cu serverul LDAP.

- mergeți la sistem > Securitate Sistem.

- Faceți clic pe Test LDAP authentication settings.

- testați filtrul de căutare a numelui de utilizator LDAP. În câmpul Nume utilizator LDAP, tastați numele unui utilizator LDAP existent. Faceți clic pe Testare interogare LDAP.

- testați filtrul de căutare a numelui grupului LDAP. Utilizați un nume de grup LDAP existent.

- testați numele de utilizator LDAP pentru a vă asigura că sintaxa interogării este corectă și că moștenirea rolului grupului de utilizatori LDAP funcționează corect.

cum conectez un server LDAP?

JoinNow MultiOS și Connector acceptă un mecanism de autentificare care poate fi adaptat cu ușurință la metoda oricărui server LDAP și IDP pentru a autentifica utilizatorii printr-un nume de conectare. Când un utilizator încearcă să se conecteze, fiecare server LDAP care este activat pentru autentificare este verificat.

următoarele demonstrează pașii implicați pentru a configura integrarea:

- configurați furnizorul de identitate

- începeți prin configurarea mapării atributelor IDP. Aici veți personaliza câmpurile care sunt populate de atributele utilizatorilor rețelei dvs. și vor fi utilizate pentru a defini diferite grupuri de utilizatori din rețeaua dvs.

- configurați politicile de rețea

- aproape toate organizațiile au grupuri de utilizatori diferite care necesită niveluri diferite de acces la rețele, servere, date etc. Prin integrarea cu SecureW2, puteți separa automat utilizatorii în grupuri prin configurarea atributelor lor pentru a identifica și segmenta utilizatorii. De exemplu, o universitate ar configura software-ul de onboarding pentru a segmenta utilizatorii în funcție de statutul lor de student sau profesor.

pentru un ghid mai detaliat, vizitați configurarea WPA2-Enterprise pentru AD/LDAP servers guide.

cum remediez LDAP?

la rezolvarea adresei serverului LDAP, sistemul acceptă căutările DNS SRV și AAA. Sistemul încearcă întotdeauna în primă instanță să configureze o conexiune TLS cu serverul LDAP. Dacă acest lucru nu reușește, poate reveni la o conexiune TCP, dacă este posibil. Pentru a stabili o conexiune TLS, certificatul serverului LDAP trebuie să fie semnat de o autoritate de încredere în depozitul de certificate CA.

de asemenea, adresa serverului LDAP rezolvat trebuie să corespundă CN (nume comun) conținut în certificatul prezentat de serverul LDAP. Sistemul se va conecta la portul returnat de o căutare SRV sau se va conecta la 389 (TCP) sau 636 (TLS).

cererile de căutare în catalogul Global Active Directory utilizează porturile 3268 (TCP) și 3269 (TLS).