La solución de problemas de red es la parte más difícil en Unix Administration.To obtenga resolver estos problemas de red, necesita un buen soporte del equipo de red .Nunca se sabe dónde reside el problema en los problemas de red, ya que muchos hardware involucrados, como NIC, conmutadores, cables, enrutadores y cortafuegos. La mayoría de los problemas de red son intermedios y nunca se sabe cuándo sucederá again.So necesita capturar la actividad de red completa para encontrar los problemas.En Solaris tenemos una herramienta incorporada llamada snoop que capturará el tráfico de red real y lo guardará en un archivo. La guía de Snoop de UnixArena le ayudará a configurar el snoop entre dos IPS.

Suponga que ha recopilado la salida de snoop.¿Cómo lo analizas ? Puede usar el comando snoop para leer los registros de snoop.Pero no es fácil de usar.Le recomendaría usar wireshark para analizar la salida de snoop de su computadora portátil / escritorio.Aquí veremos cómo analizar los datos de snoop usando wireshark.

1.Descarga wireshark e instálalo en tu portátil. Puede descargar la versión de Windows desde http://www.wireshark.org/download.html

2.Abre un wireshark.

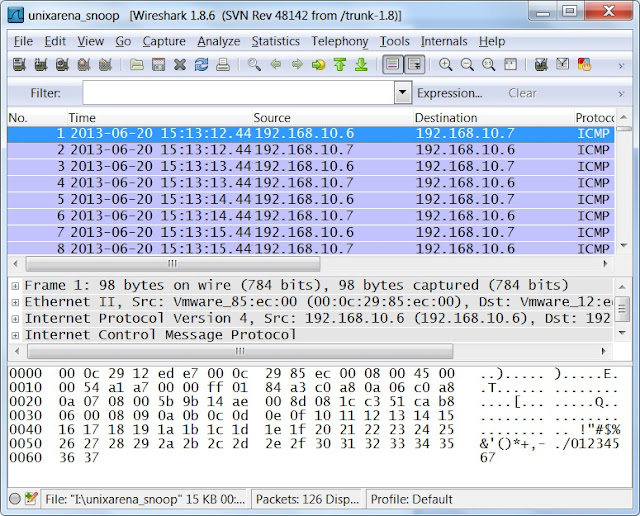

3.Vaya a Archivo – > Abrir – > Seleccione el archivo de datos snoop de su computadora portátil/escritorio.

Puede copiar el archivo de datos de snoop de Unix a Windows mediante WinSCP.

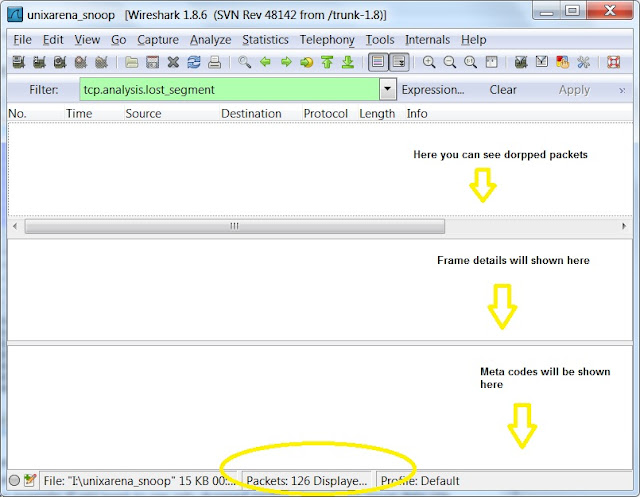

4.Si usted no es un experto en redes,entonces se sentirá muy difícil de entender estos resultados.Pero como administrador del sistema, revisa algunas cosas usando los declarantes de wireshark. Por ejemplo.si desea ver solo paquetes sueltos de estos datos de snoop,use » tcp.análisis.filtro «lost_segment».Simplemente escriba estas cadenas de filtro en la pestaña wireshark y aplique.

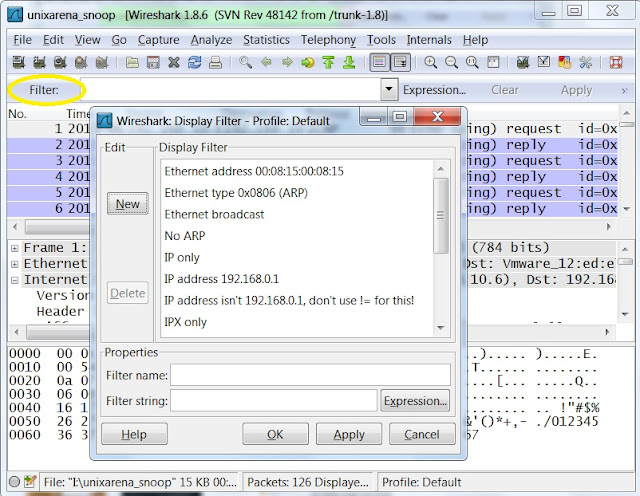

5.Hay muchos filtros incorporados disponibles en wireshark. Para aplicar un filtro diferente, haga clic en la pestaña filtro y aparecerá la pantalla debajo.Seleccione el filtro deseado y utilícelo.

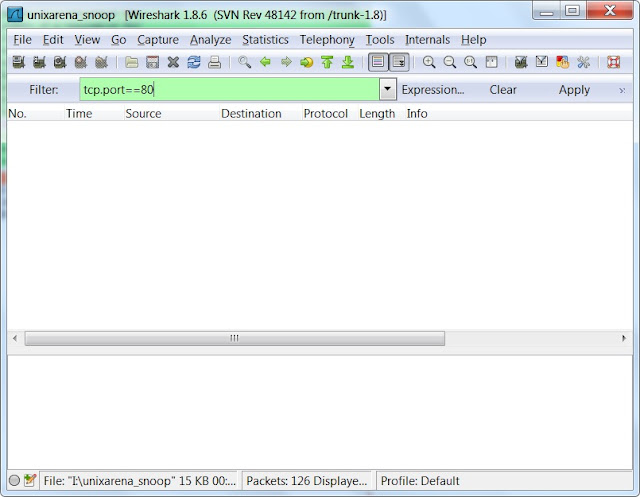

6.Por ejemplo,si desea filtrar los resultados con una publicación específica, use » tcp.puerto = = por_number » filtro como abajo. Filtro UDP: Por ejemplo, para filtrar el tráfico DNS, use » udp.puerto==53″.

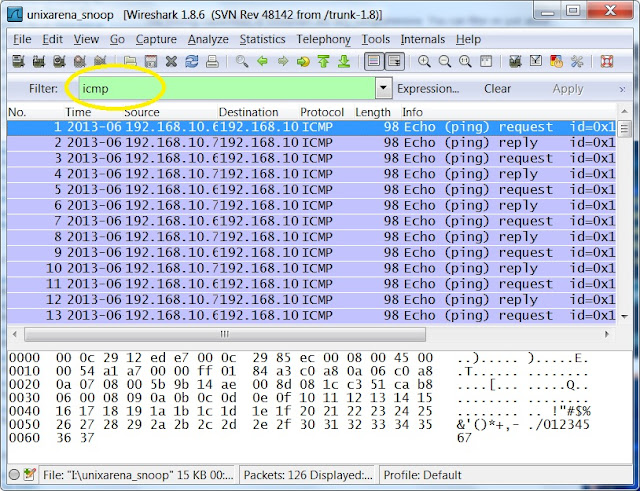

7.También puede usar el nombre del protocolo como filtro.Por ejemplo, si desea ver solo el tráfico del protocolo http,simplemente escriba la pestaña de filtro «http» y apply.In en el siguiente ejemplo, he usado el filtro «icmp» para ver solo las solicitudes de ping.

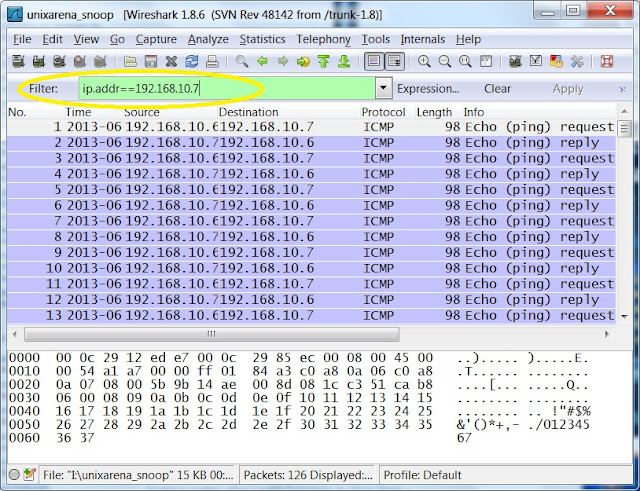

8.In en algunos casos, debe encontrar un tráfico de dirección IP específico donde esta IP pueda ser destino o source.In en esta situación, debe usar el filtro como debajo de uno.

9.To vea solo la solicitud http «get» de todos los filtros de uso de IP debajo.

http.solicitud

12. Para ver la conversación entre las dos direcciones IP definidas, utilice el siguiente filtro.

Nota: Reemplace la dirección IP por una de sus sistemas.

ip.addr = = 192.168.10.6 && ip.addr==192.168.10.7

13. Para mostrar todas las retransmisiones en el rastreo de snoop,use el filtro a continuación.

tcp.análisis.retransmisión