¿Qué es la Privacidad equivalente al cable (WEP)?

La privacidad equivalente por cable (WEP) es un protocolo de seguridad, especificado en el estándar de fidelidad inalámbrica (Wi-Fi) IEEE, 802.11 b. Ese estándar está diseñado para proporcionar una red de área local inalámbrica (WLAN) con un nivel de seguridad y privacidad comparable a lo que se espera generalmente de una LAN por cable.

El protocolo WEP se introdujo en 1997, pero estuvo plagado de varios problemas de seguridad. Los organismos de normalización comenzaron a desalentar su uso a principios de la década de 2000, a medida que se introdujeron normas más eficaces.

WEP intentó limitar el acceso a los datos de la red inalámbrica de la misma manera que las redes de área local (LAN) cableadas protegen los datos. Los usuarios con acceso físico a los puntos de acceso de red son los únicos con acceso a redes cableadas. Las redes inalámbricas como Wi-Fi dependen de protocolos de cifrado como WEP para evitar el acceso no autorizado a los datos de la red.

Los mecanismos de seguridad física protegen una LAN cableada hasta cierto punto. Por ejemplo, el acceso controlado a un edificio evita que los extraños entren y conecten sus dispositivos a la LAN. Los forasteros pueden obtener acceso a WLAN a través de las ondas de radio que se conectan a la red.

¿Cómo funciona WEP?

El protocolo de privacidad equivalente al Cable agrega seguridad similar a la seguridad física de una red alámbrica al cifrar los datos transmitidos a través de la WLAN. El cifrado de datos protege el enlace inalámbrico vulnerable entre los clientes y los puntos de acceso.

Después de que WEP asegure las transmisiones de datos inalámbricas, otros mecanismos de seguridad LAN pueden garantizar la privacidad y la confidencialidad de los datos. Estos incluyen protección con contraseña, cifrado de extremo a extremo, redes privadas virtuales y autenticación.

Los servicios básicos de seguridad de red que proporciona el protocolo para redes inalámbricas incluyen los siguientes:

- Privacidad. WEP utilizó inicialmente una clave de 64 bits con el algoritmo de cifrado de flujo RC4 para cifrar los datos transmitidos de forma inalámbrica. Versiones posteriores del protocolo agregaron soporte para claves de 128 bits y claves de 256 bits para mejorar la seguridad. WEP utiliza un vector de inicialización de 24 bits, lo que resultó en longitudes de clave efectivas de 40, 104 y 232 bits.

- Integridad de los datos. WEP utiliza el algoritmo de suma de comprobación CRC-32 para comprobar que los datos transmitidos no se modifican en su destino. El remitente utiliza la comprobación de redundancia cíclica CRC-32 para generar un valor hash de 32 bits a partir de una secuencia de datos. El destinatario utiliza el mismo cheque en el recibo. Si los dos valores difieren, el destinatario puede solicitar una retransmisión.Autenticación

- . WEP autentica a los clientes cuando se conectan por primera vez al punto de acceso de red inalámbrica. Permite la autenticación de clientes inalámbricos con estos dos mecanismos:

- Abra la Autenticación del Sistema. Con OSA, los sistemas conectados a Wi-Fi pueden acceder a cualquier punto de acceso de red WEP, siempre que el sistema conectado utilice un identificador de conjunto de servicio que coincida con el SSID del punto de acceso.

- Autenticación de Clave compartida. Con SKA, los sistemas conectados a Wi-Fi utilizan un algoritmo de respuesta a desafíos de cuatro pasos para autenticarse.

Inconvenientes de la Privacidad equivalente al cable

WEP está ampliamente implementado y desplegado, pero adolece de graves deficiencias de seguridad. Estos incluyen:

- Cifrado de flujo. Los algoritmos de cifrado aplicados a los flujos de datos, llamados cifradores de flujo, pueden ser vulnerables a ataques cuando se reutiliza una clave. El espacio de claves relativamente pequeño del protocolo hace imposible evitar la reutilización de claves.

- deficiencias de RC4. El algoritmo RC4 en sí ha sido objeto de escrutinio por debilidad criptográfica y ya no se considera seguro de usar.

- Opcional. Según lo diseñado, el uso del protocolo es opcional. Debido a que es opcional, los usuarios a menudo no lo activaron al instalar dispositivos habilitados para WEP.

- clave Compartida. La configuración predeterminada de estos sistemas utiliza una única clave compartida para todos los usuarios. No se puede autenticar a usuarios individuales cuando todos los usuarios comparten la misma clave.

Estas debilidades condenaron a WEP. La mayoría de los organismos de estándares desaprobaron el protocolo poco después de que el protocolo de Acceso Protegido Wi-Fi (WPA) estuviera disponible en 2003.

WEP vs. WPA

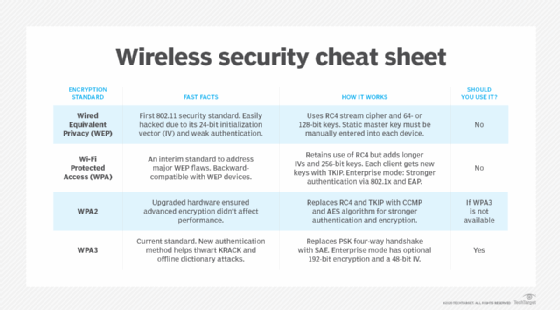

El IEEE introdujo la Privacidad equivalente al cable en el estándar de redes inalámbricas 802.11 en 1997 y luego lanzó WPA como reemplazo propuesto cinco años después. Los esfuerzos para reparar WEP durante su corta vida útil no lograron producir una solución segura para el acceso a la red inalámbrica. WPA2 lo reemplazó formalmente en 2004.

Las variantes WEP y las versiones mejoradas de WPA incluyen los siguientes protocolos:

- WEP2. Después de que surgieron problemas de seguridad, los cambios en las especificaciones de IEEE aumentaron la longitud de la clave WEP a 128 bits y requirieron el uso de autenticación Kerberos. Sin embargo, estos cambios resultaron insuficientes para hacer WEP más seguro y se eliminaron del estándar.

- WEPplus o WEP+. Agere Systems, una compañía de componentes de circuitos integrados, desarrolló esta variante patentada. WEP + eliminó las claves débiles del espacio de claves. Sin embargo, subsistían problemas fundamentales, y solo los productos Wi-Fi de Agere Systems utilizaban WEP+.

- WPA. La primera versión de WPA aumentó la longitud de clave a 128 bits, y reemplazó el control de integridad CRC-32 con el Protocolo de Integridad de Clave Temporal. Sin embargo, WPA todavía utiliza el algoritmo de cifrado RC4, y conserva otras debilidades de WEP.

- WPA2. Esta actualización de WPA agregó un cifrado y una protección de integridad más fuertes. Utiliza el Protocolo de Código de Autenticación de Mensajes de Encadenamiento de Bloques de Cifrado en Modo Contador, que incorpora el algoritmo Estándar de Cifrado Avanzado para el cifrado y la verificación de integridad de las transmisiones inalámbricas. WPA2 viene en los dos modos siguientes:

- WPA2-Enterprise requiere un servidor de autenticación de Servicio Telefónico de autenticación Remota para autenticar a los usuarios.

- WPA2-Clave pre-compartida está diseñada para uso personal y se basa en claves pre-compartidas dadas a usuarios autorizados.

- WPA3. La versión actual de WPA estuvo disponible en 2018. Proporciona una seguridad mucho mejor para los usuarios de redes inalámbricas. Las mejoras de WPA3 incluyen:

- cifrado más fuerte en los modos enterprise y personal;

- autenticación mejorada para el modo personal; y

- confidencialidad directa perfecta para las comunicaciones en modo personal.

¿Cómo se utiliza WEP?

Los fabricantes de hardware inalámbrico implementaron WEP en hardware, lo que significaba que las actualizaciones del protocolo de seguridad debían caber en la memoria flash de las tarjetas de interfaz de red inalámbrica y los dispositivos de punto de acceso de red. Esto limitó el alcance de las mejoras que eran posibles con WEP y WPA. También significaba que los sistemas que utilizaban hardware antiguo podían ser vulnerables a ataques conocidos.

Dado el despliegue generalizado de dispositivos inalámbricos y puntos de acceso de bajo costo, WEP se sigue utilizando y seguirá utilizándose hasta que se retire el hardware obsoleto. Eso significa que los profesionales de redes y de TI deben estar atentos para identificar y reemplazar estos dispositivos obsoletos.

Obtenga más información sobre los protocolos utilizados para proteger las redes inalámbricas en esta descripción general de los estándares de seguridad de WLAN.