Durante muchos años, LDAP ha sido el protocolo dominante para la autenticación segura de usuarios en directorios locales. Las organizaciones han utilizado LDAP para almacenar y recuperar datos de servicios de directorio y es una parte crítica del blueprint para Active Directory (AD), el servicio de directorio más utilizado. Históricamente, LDAP proporcionaba un nivel de seguridad eficiente para que las organizaciones implementaran WPA2-Enterprise.

Afortunadamente, los servicios de PKI en la nube de SecureW2 ayudan a los entornos AD / LDAP a migrar sin problemas a la nube con una solución Azure sin contraseña. Pero si desea mantener LDAP y AD, también ofrecemos el cliente de incorporación de BYOD #1 que permite a sus usuarios finales autoservicio para la autenticación PEAP-MSCHAPv2 802.1 X. Sin el cliente de incorporación, podría perderse la configuración de la validación de certificados de servidor y dejar expuesta su red. La PKI en la nube de SecureW2 se puede configurar en menos de una hora y no requiere ninguna actualización de montacargas, solo vea lo que nuestros clientes tienen que decir.

Este artículo profundiza en LDAP y examina si sus estándares de seguridad se ajustan a las amenazas cibernéticas más modernas.

¿Qué es LDAP?

El Protocolo ligero de acceso a directorios, o LDAP, es un protocolo de software que almacena y organiza los datos para que se puedan buscar fácilmente. Los datos pueden ser cualquier información sobre organizaciones, dispositivos o usuarios almacenados en directorios. LDAP es el protocolo utilizado por los servidores para hablar con directorios locales.

Los datos se almacenan en una estructura jerárquica llamada Árbol de Información de directorios (DIT), que organiza los datos en una estructura de «árbol» ramificado, lo que facilita a los administradores navegar por sus directorios, encontrar datos específicos y administrar políticas de acceso de usuario.

¿Qué Significa «Ligero»?

El predecesor de LDAP, el Protocolo de Acceso a Directorios, fue desarrollado como parte del servicio de directorios x.500. Sin embargo, usaba la pila de protocolos OSI que no encajaba con muchas redes y, por lo tanto, era difícil de implementar.

LDAP fue desarrollado para ser un protocolo alternativo ligero (es decir, menos código) que pudiera acceder a servicios de directorio x.500 con protocolo TCP/IP, que era (y es) el estándar para Internet.

¿Qué Hace LDAP?

El propósito principal de LDAP es servir como un concentrador central para la autenticación y autorización. LDAP ayuda a las organizaciones a almacenar credenciales de usuario (nombre de usuario/contraseña) y luego acceder a ellas más tarde, como cuando un usuario intenta acceder a una aplicación habilitada para LDAP. Las credenciales de ese usuario almacenadas en LDAP autentican al usuario.

Los atributos de usuario también se pueden almacenar en LDAP, que determina a qué se le permite acceder a ese usuario en función de las políticas establecidas por el directorio.

¿Cómo Actúa LDAP?

LDAP se basa en una interacción cliente-servidor. El cliente inicia una sesión con el servidor, llamada «enlace». El cliente presenta sus credenciales de usuario que el servidor puede comparar con el directorio y autorizar el acceso en función de los atributos de ese usuario.

Modelos LDAP

LDAP se puede dividir en 4 modelos que explican 4 servicios diferentes proporcionados por un servidor LDAP.

Modelo de información

Este modelo determina qué información se puede almacenar en LDAP y se basa en «entradas». Una entrada es un identificador para un objeto del mundo real (servidores, dispositivos, usuarios) en una red a través de atributos que describen el objeto. Las entradas ayudan a determinar los niveles de acceso a la red del usuario.

Modelo de nomenclatura

Aquí, a las entradas se les asignan Nombres distinguidos (DN) en función de su posición en la jerarquía DIT. Los DNS se componen de Nombres Distinguidos Relativos (RDN), que a su vez representan cada atributo de entrada. En términos más simples, RDN es como un Nombre de archivo en Windows, mientras que el DN es como el Nombre de ruta del archivo.

Modelo funcional

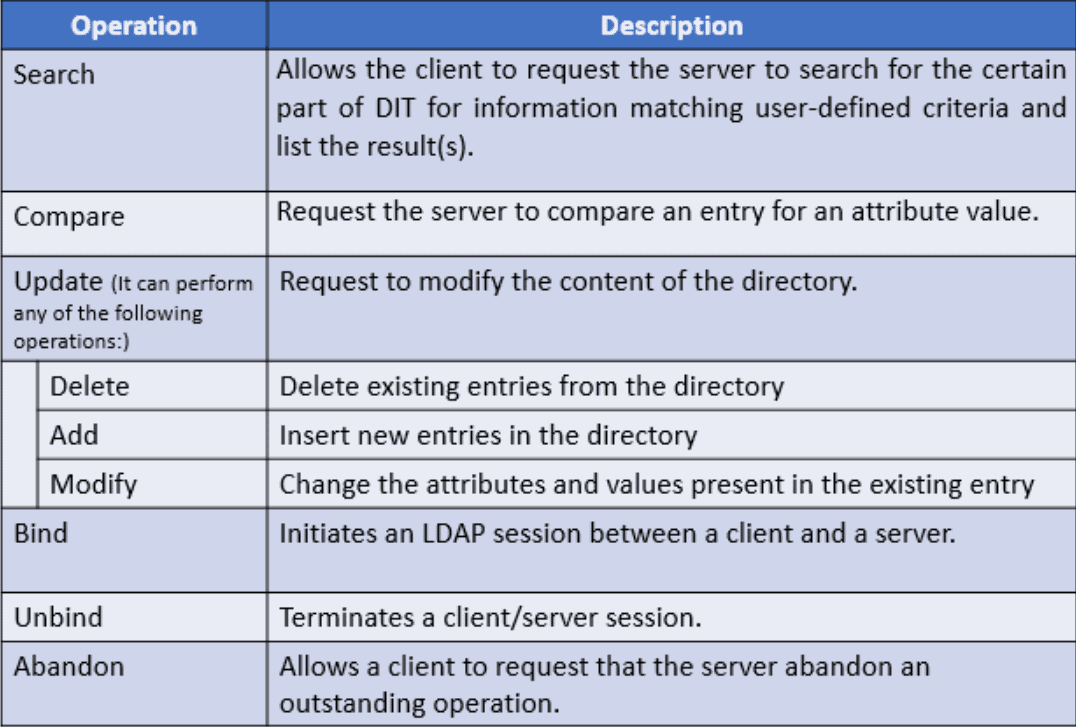

El modelo funcional define qué funciones puede hacer con un servidor LDAP. Estas funciones se pueden dividir en tres categorías principales, cada una con sus propias subcategorías.

- Consulta: obtiene la información solicitada almacenada en el directorio.

- Update: Modifica la información del directorio. Los usuarios pueden agregar, eliminar o modificar información existente.Autenticación

- : Permite a los usuarios conectarse y desconectarse con el servidor LDAP.Este práctico gráfico proporcionado por Hack2Secure hace un excelente trabajo describiendo cada función.

Modelo de seguridad

El modelo de seguridad ofrece a los clientes la oportunidad de proporcionar su identidad para la autenticación. Una vez autenticados, los servidores pueden determinar qué nivel de acceso se concede al cliente en función de sus políticas. Ampliando la operación de Encuadernación desde el Modelo Funcional, hay tres opciones para encuadernar:

- Sin autenticación: esta opción se recomienda para casos en los que el robo de credenciales no es un problema. Cualquier persona que deje los espacios en blanco de los campos DN y contraseña se definirá como un usuario anónimo y se le asignarán niveles de acceso en función de las políticas de red existentes. Esta opción generalmente se deja para entregas u otras instancias en las que no se requiere autenticación.

- Autenticación básica: Se requiere que el cliente LDAP proporcione un DN y una contraseña para la autenticación. A continuación, el servidor compara el DN y la contraseña con el directorio de red y les concede acceso en función de los atributos del usuario. Las credenciales se envían a través de texto claro, lo que significa que pueden ser leídas fácilmente por una parte no autorizada si una de ellas se infiltra en su sesión

- SASL: La capa de autenticación y seguridad Simple, o SASL, es un protocolo que requiere que tanto el cliente como el servidor proporcionen información de identificación.

LDAP y Actvie Directory

Aunque muchos usan LDAP y Active Directory (AD) indistintamente, de hecho son dos tipos diferentes de software, aunque pueden trabajar juntos. Piense en LDAP como el idioma que AD es capaz de hablar. La tarea de LDAP es extraer la información almacenada en AD. Cuando un usuario busca algo en un ANUNCIO, como un ordenador o una impresora, LDAP es lo que se utiliza para encontrar la información relevante y presentar los resultados al usuario.

AD es el servidor de directorios más utilizado y utiliza LDAP para comunicarse. LDAP es el protocolo utilizado para consultar, mantener y determinar el acceso para que AD funcione.

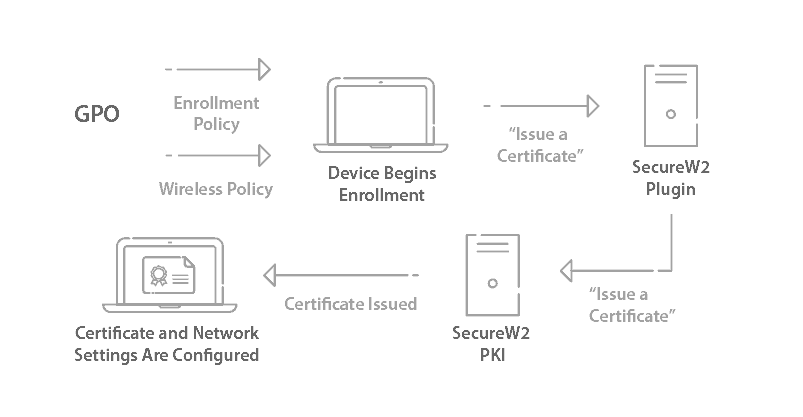

Otra diferencia entre LDAP y AD es cómo manejan la administración de dispositivos. AD tiene un mecanismo llamado Directiva de grupo (GPO) que permite a los administradores controlar los dispositivos Windows y ofrece capacidades de inicio de sesión único, ninguna de las cuales está disponible con LDAP. Cuando se trata de capacidad, hay mucho que desear con LDAP, lo que significa que los administradores de dominios de anuncios están por su cuenta al implementar dispositivos y servidores compatibles con LDAP.

Desafortunadamente, la seguridad LDAP estándar no funciona bien frente a las amenazas cibernéticas, que analizaremos a continuación.

LDAPS: Habilitar LDAP a través de SSL/TLS

La seguridad LDAP es imprescindible, ya que implica el almacenamiento y la recuperación de información confidencial. Sin embargo, el tráfico LDAP estándar no está cifrado, lo que lo hace vulnerable a los ciberataques. LDAP no puede asegurar la autenticación por sí solo, lo que generó la implementación de LDAP seguro (LDAPS). Después de conectarse a un cliente, LDAPS cifra el tráfico web con SSL / TLS para establecer un enlace con el directorio.

El cifrado SSL/TLS es un estándar de Internet porque utiliza certificados digitales x. 509 para asegurar una conexión entre el cliente y el servidor. Los certificados sirven como identificadores para el dispositivo/servidor en el que residen.

La mayoría de las organizaciones que cifran el tráfico LDAP utilizan un nombre de usuario y una contraseña para fines de autenticación. Si bien ese método funciona, deja mucho que desear en lo que respecta a la seguridad. Los sistemas LDAP que dependen de la autenticación basada en credenciales siguen siendo bastante vulnerables. Las contraseñas se pueden olvidar, compartir y robar fácilmente, lo que hace que la red sea susceptible al robo de credenciales por aire.

Peor aún, el método de autenticación LDAP estándar ni siquiera cifra el tráfico web, lo que significa que los administradores de red se quedan con el trabajo de configurar LDAP para cifrar de forma segura para sus entornos.

El principal problema radica en que las organizaciones autentican a los usuarios con contraseñas porque las contraseñas son insuficientes para protegerse contra los ataques cibernéticos modernos. Las contraseñas carecen de la fortaleza para resistir los ataques cibernéticos modernos, como el ataque de fuerza bruta, que es un método que envía intentos interminables de credenciales, o el ataque man-in-the-middle, que pretende ser una entidad de red legítima y se conecta con un usuario de red aprobado.

La configuración LDAP predeterminada apenas tiene posibilidades contra los ciberataques modernos. Afortunadamente, hay una mejor medida de seguridad: certificados digitales con una PKI.

Autenticación RADIUS con LDAP

Hay muchos recursos disponibles que comparan LDAP y RADIUS. Si bien ambos pueden realizar funciones similares, no tiene mucho sentido comparar teniendo en cuenta que un servidor LDAP puede almacenar información de usuario y un servidor RADIUS no. LDAP no proporciona capacidades de MFA ni registros de contabilidad, pero puede realizar esas funciones agregando RADIUS.

Si su servidor LDAP contiene su directorio de usuarios, puede conectar un servidor RADIUS para autenticarse con su directorio LDAP y autorizar el acceso a Wi-Fi, VPN y todas sus aplicaciones web.

Un servidor RADIUS basado en la nube es la mejor práctica para autenticar usuarios porque la industria se está alejando de las infraestructuras locales. Cloud RADIUS se puede integrar en un entorno AD / LDAP y autenticar usuarios de forma dinámica haciendo referencia directa al directorio. Cualquier política atribuida a un usuario se aplicará en tiempo real, simplificando la segmentación de usuarios.

Cloud RADIUS viene preconstruido para la autenticación 802.1 x/EAP-TLS con certificados x. 509, que es una forma fácil de configurar una red WPA2-Enterprise.

Configurar LDAP para WPA2-Enterprise

El LDAP solía ser necesario para la autenticación basada en credenciales y, como resultado, muchas organizaciones crearon su infraestructura de autenticación en torno a él. Pero a medida que la tecnología ha progresado, las credenciales se han convertido en una forma de seguridad cada vez menos confiable. Esto ha llevado a muchos a buscar métodos de autenticación alternativos.

En los últimos años, hemos visto que cada vez más organizaciones comienzan a cambiar de contraseñas a certificados digitales para la autenticación de red. Los certificados se autentican automáticamente en la red segura cuando están dentro del alcance y el usuario no necesita ingresarlos ni recordarlos. Los certificados evitan los ataques aéreos y una gran cantidad de amenazas a las que las credenciales son susceptibles con la autenticación EAP-TLS.

Mientras que los dispositivos de inscripción solían considerarse complejos, la solución de incorporación JoinNow permite a los usuarios configurar automáticamente los certificados en cuestión de minutos. Una vez equipado con un certificado, el usuario puede autenticarse en la red durante años y nunca tendrá que lidiar con políticas molestas de restablecimiento de contraseñas. SecureW2 no solo ofrece soluciones para la emisión de certificados, sino también servicios de PKI llave en mano que proporcionan toda la infraestructura necesaria para pasar de las credenciales a los certificados.

Abandone LDAP Para una solución de PKI administrada

Las organizaciones de todo el sector están dejando contraseñas para autenticarse con certificados digitales. Los certificados digitales se pueden configurar para autenticarse automáticamente en una red de forma segura y no están atascados por todas las vulnerabilidades de las contraseñas.

La autenticación basada en certificados elimina la necesidad de contraseñas y robos de credenciales por vía aérea, ya que pueden cifrar las credenciales de usuario. Los ataques Man-in-the-middle se basan en que las credenciales de usuario se compartan en texto plano por aire, lo que hace que sean fáciles de interceptar.

SecureW2 ofrece una PKI gestionada en la nube, una solución de PKI llave en mano que se puede integrar en cualquier entorno y habilitar la autenticación basada en certificados en cuestión de horas. La inscripción de dispositivos para la configuración 802.1 x solía considerarse difícil, pero nuestra solución de incorporación JoinNow otorga a los administradores la capacidad de aprovisionar un certificado en todos los BYOD, incluidos los dispositivos que no son Windows. Las organizaciones que utilizan MDM pueden crear potentes API de puerta de enlace y aprovechar sus IDP existentes para entregar certificados a todos los dispositivos administrados.

La PKI de SecureW2 funciona con todos los proveedores de IDP LDAP y SAML. Puedes aprovechar tu ANUNCIO actual o dejarlo atrás por completo. Nuestro RADIO dinámico en la nube utiliza una solución pionera en la industria para hacer referencia al directorio directamente. El servidor puede buscar en tiempo real la validez del usuario y su información de identificación. Históricamente, esto solo era posible con LDAP, pero con SecureW2 está disponible para cualquier persona que integre nuestro servicio en su entorno.

Mayor seguridad con autenticación basada en certificados

LDAP se usa ampliamente debido en gran parte a su compatibilidad con Active Directory. Sin embargo, eso no significa que los administradores deban ser retenidos con métodos de autenticación anticuados que dejan a sus redes vulnerables a los ataques cibernéticos. Afortunadamente, SecureW2 ofrece una solución sencilla para eliminar el robo de credenciales por aire y reforzar la seguridad de la red mediante la implementación de la autenticación basada en certificados. Integre su proveedor de identidades LDAP con nuestra solución de PKI administrada llave en mano, que es mucho más asequible que los servidores locales heredados.

Preguntas frecuentes de LDAP:

¿Cómo encuentro LDAP en Windows?

Ya sea que esté trabajando en una gran empresa o en una pequeña y mediana empresa, probablemente esté interactuando a diario con LDAP. A medida que su directorio LDAP crece, es fácil perderse en todas las entradas que pueda tener que administrar. Afortunadamente, hay un comando que le ayudará a buscar entradas en un árbol de directorios LDAP: Nslookup.

Use Nslookup para verificar los registros SRV, siga estos pasos:

- Haga clic en Iniciar y Ejecutar.

- En el cuadro Abierto, escriba «cmd».

- Ingrese nslookup.

- Introduzca el tipo de conjunto = todo.

- Ingrese » _ldap._TCP.dc._msdcs.Domain_Name», donde Domain_Name es el nombre de tu dominio.

¿Cómo sé si LDAP está configurado?

Si está configurando filtros para los parámetros de búsqueda de su servidor LDAP, debe realizar pruebas de autenticación para confirmar que los filtros de búsqueda se han realizado correctamente. Todos los filtros de búsqueda deben funcionar correctamente para garantizar integraciones exitosas con su servidor LDAP.

- Vaya a Sistema > Seguridad del sistema.

- Haga clic en Probar la configuración de autenticación LDAP.

- Pruebe el filtro de búsqueda de nombres de usuario LDAP. En el campo nombre de usuario LDAP, escriba el nombre de un usuario LDAP existente. Haga clic en Probar consulta LDAP.

- Pruebe el filtro de búsqueda de nombres de grupo LDAP. Utilice un nombre de grupo LDAP existente.

- Pruebe el nombre de usuario LDAP para asegurarse de que la sintaxis de consulta es correcta y que la herencia de roles de grupo de usuarios LDAP funciona correctamente.

¿Cómo se conecta un servidor LDAP?

JoinNow MultiOS y Connector admite un mecanismo de autenticación que se puede adaptar fácilmente al método y al IDP de cualquier servidor LDAP para autenticar a los usuarios mediante un nombre de inicio de sesión. Cuando un usuario intenta iniciar sesión, se verifica cada servidor LDAP habilitado para la autenticación.

A continuación se muestran los pasos necesarios para configurar la integración:

- Configurar el proveedor de identidades

- Comience configurando la asignación de atributos del IDP. Aquí personalizará los campos que se rellenan con los atributos de los usuarios de la red y se utilizarán para definir diferentes grupos de usuarios dentro de la red.

- Configurar las directivas de red

- Casi todas las organizaciones tienen diferentes grupos de usuarios que requieren diferentes niveles de acceso a redes, servidores, datos, etc. Al incorporarse con SecureW2, puede separar automáticamente a los usuarios en grupos configurando sus atributos para identificar y segmentar a los usuarios. Por ejemplo, una universidad configuraría el software de incorporación para segmentar a los usuarios en función de su estado como estudiante o profesor.

Para obtener una guía más detallada, visite nuestra guía de configuración de WPA2-Enterprise para servidores AD/LDAP.

¿Cómo puedo arreglar LDAP?

Al resolver la dirección del servidor LDAP, el sistema admite búsquedas DNS SRV y AAA. El sistema siempre intenta en primera instancia establecer una conexión TLS con el servidor LDAP. Si esto falla, puede recurrir a una conexión TCP si es posible. Para establecer una conexión TLS, el certificado del servidor LDAP debe estar firmado por una autoridad de confianza en el almacén de certificados de CA.

Además, la dirección del servidor LDAP resuelta debe coincidir con el CN (nombre común) contenido en el certificado presentado por el servidor LDAP. El sistema se conectará al puerto devuelto por una búsqueda SRV, o se conectará a 389 (TCP) o 636 (TLS).

Las solicitudes para buscar en el catálogo global de Active Directory utilizan los puertos 3268 (TCP) y 3269 (TLS).