Una Red de Área Local Virtual o VLAN es una forma de particionar los equipos de una red en grupos de clúster que sirven a un propósito comercial común. La parte LAN indica que estamos particionando hardware físico, mientras que la parte virtual indica que estamos usando lógica para lograrlo. En este artículo, veremos cómo puede crear una VLAN y luego configurarla para permitir que los paquetes de datos de otra VLAN se crucen hacia ella.

Nota: si bien hemos tratado de hacer todo el ejercicio de configurar una VLAN lo más simple posible, se asume que usted, el lector, tiene un conocimiento básico de la configuración de red. También asumimos que tiene un conocimiento práctico de los conceptos y propósitos de las direcciones IP, puertas de enlace, conmutadores y enrutadores. Además, también necesita saber cómo navegar por los procedimientos de configuración de interfaz y sub-interfaz en equipos y dispositivos de red.

Paso a paso: Cómo configurar una VLAN

La mejor manera de aprender a configurar una VLAN, además de ir a la escuela de redes, es hacerlo en un ejercicio práctico. Y como no todos tenemos enrutadores y conmutadores por ahí, tendría sentido crear nuestra VLAN en un entorno simulado.

En este ejemplo, utilizaremos Cisco Packet Tracer para demostrar cómo configurar nuestra VLAN. Es una de las herramientas más fáciles y realistas de usar y permite interfaces GUI y CLI. De esta manera, puede ver los comandos que se ejecutan en tiempo real, aunque simplemente haga clic y arrastre y suelte mientras realiza la configuración.

La herramienta se puede descargar, configurar y verificar (abriendo una cuenta de aprendizaje en Cisco Networking Academy). No se preocupe; simplemente puede inscribirse en el curso GRATUITO Cisco Packet Tracer para obtener acceso completo a la herramienta de diseño.

Además, y aparte de la facilidad de uso, con Cisco como líder del mercado, creemos que esta es la opción adecuada para demostrar cómo configurar una VLAN.

Por supuesto, puede usar cualquier otra herramienta similar, porque el concepto sigue siendo el mismo. Una búsqueda rápida en línea le mostrará que hay aplicaciones, tanto de escritorio como basadas en navegador, para todas las marcas de dispositivos de interfaz de red que existen. Encuentra y trabaja con la persona con la que te sientas más cómodo.

Router-on-a-Stick-la explicación

Si bien hay muchas formas de configurar una VLAN o inter-VLAN, la arquitectura que crearemos hará uso de lo que se conoce como configuración de enrutador Cisco en un Stick.

En esta configuración de red, nuestro router tendrá una única conexión física o lógica a nuestra red. Este enrutador ayudará a conectar las dos VLAN, que no pueden comunicarse entre sí, al conectarse a nuestro conmutador a través de un solo cable.

Así es como funciona: los paquetes de datos que se envían desde una computadora en la VLAN de Contabilidad, y que están destinados a una computadora en la VLAN de Logística, viajarán al conmutador. El conmutador, al reconocer que los paquetes necesitan cruzar a otra VLAN, reenviará el tráfico al enrutador.

El router, mientras tanto, tendrá una interfaz física (un cable de red, en nuestro ejemplo) que se ha dividido en dos sub-interfaces lógicas. Cada una de las subinterfaces estará autorizada para acceder a una VLAN.

Cuando los paquetes de datos lleguen al enrutador, se enviarán a la VLAN correcta a través de la sub-interfaz autorizada y luego llegarán a su destino previsto.

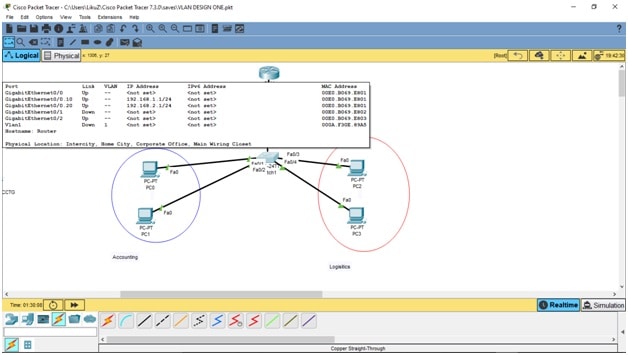

Nuestra configuración de enrutador en una VLAN de Stick, con capacidades inter-VLAN, se verá así:

Planificar sus tareas

Toda la tarea de crear nuestra arquitectura de red se dividirá en cuatro categorías principales en las que:

- Conectar todos los dispositivos para formar la arquitectura correcta

- Configurar interfaces para que todos los dispositivos puedan «comunicarse» entre sí

- Crear VLAN y asignar equipos a sus respectivas VLAN

- Confirmar la configuración correcta demostrando que los equipos no pueden comunicarse más allá de su VLAN

Así que, sin más preámbulos, comencemos a crear nuestra VLAN . Recuerde, inicialmente tendrá un interruptor y cuatro computadoras conectadas a él. Puede incorporar el router al diseño más adelante si así lo desea.

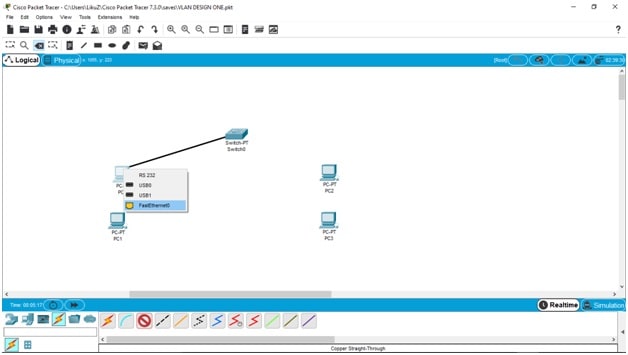

Conecte todos los dispositivos

Arrastre y suelte un interruptor, un enrutador y cuatro computadoras en la placa de diseño principal. Para nuestra demostración, utilizaremos un conmutador 2960 y un enrutador 2911. El conmutador se conectará a cuatro ordenadores (PC0, PC1, PC2 y PC3) mediante conexiones de cables rectos de cobre (verá la descripción del hardware y los tipos de conexión en la parte inferior de la ventana del Trazador).

A continuación, conecte el conmutador a cada ordenador mediante los puertos FastEthernet.

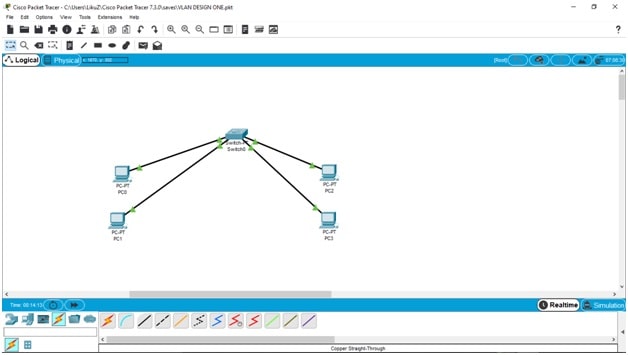

Una vez que todos los dispositivos estén conectados, debería tener tráfico verde que fluya entre los dispositivos. A medida que la herramienta intenta emular dispositivos que arrancan y se conectan en el mundo real, puede tardar uno o dos minutos. Por lo tanto, no se preocupe si los indicadores de flujo de datos permanecen naranjas durante unos segundos. Si sus conexiones y configuraciones son correctas, pronto todo cambiará a verde.

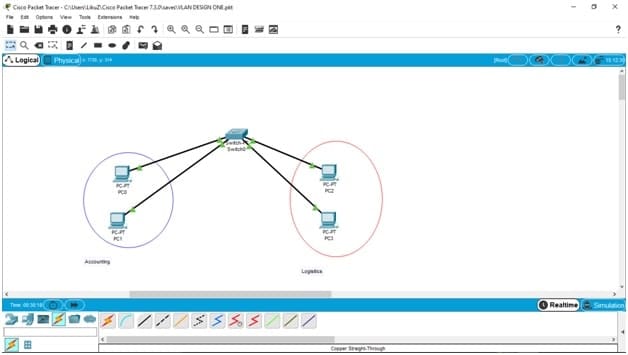

Para hacer las cosas más fáciles de entender, marcemos los dos ordenadores de la izquierda como pertenecientes al departamento de Contabilidad (azul) y los otros dos como pertenecientes a los departamentos de Logística (rojo).

Configurar interfaces

Ahora, comencemos a asignar direcciones IP para que nuestros equipos puedan comenzar a comunicarse entre sí. Las asignaciones de IP se verán así:

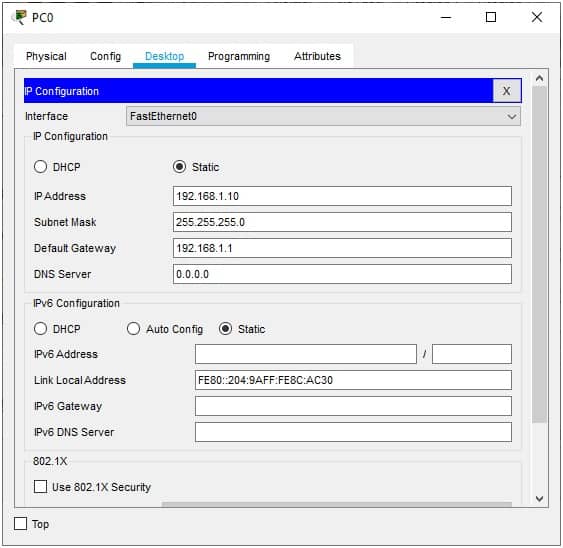

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- LOGS PC2 = 192.168.2.10/255.255.255.0

- REGISTROS PC3 = 192.168.2.20/255.255.255.0

La puerta de enlace predeterminada para los equipos es 192.168.1.1 para los dos primeros en Contabilidad, y 192.168.2.1 para los dos últimos equipos en Logística. Para acceder a la configuración, vaya al menú del escritorio y, a continuación, haga clic en la ventana de configuración de IP.

Una vez allí, comience a completar las configuraciones para todos los equipos:

Cuando haya terminado, ahora podemos pasar al conmutador. Sin embargo, primero debemos recordar que habrá dos tipos de puertos en nuestro switch:

- Puertos de acceso: estos son los puertos que se utilizarán para permitir que dispositivos cotidianos como computadoras y servidores se conecten a él; en nuestro ejemplo, estos son FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 y FastEthernet 3/1, uno para cada computadora.

- Puertos troncales: estos son los puertos que permiten que un conmutador se comunique con otro conmutador, o en nuestro ejemplo, una comunicación VLAN a VLAN en el mismo conmutador (a través del enrutador), para expandir la red; usaremos los puertos GigaEthernet0/0 en ambos dispositivos de conectividad.

Con eso en mente, pasemos a la parte divertida: configurar el conmutador para ejecutar nuestras VLAN.

Crear VLAN y asignar equipos

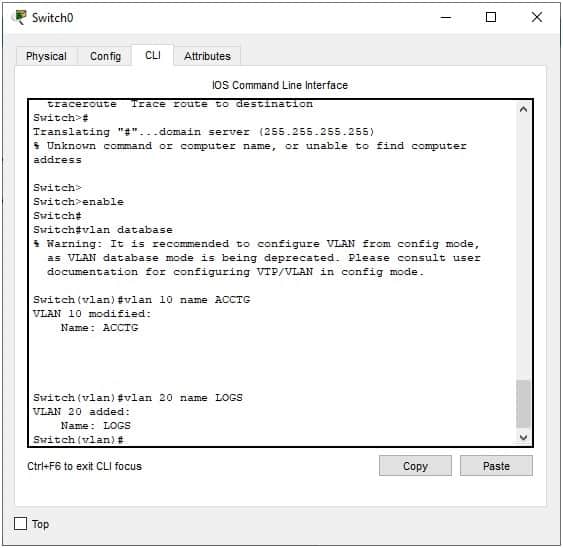

Por lo tanto, vamos a crear las VLAN primero: se llamarán ACCT (VLAN 10) y LOGS (VLAN 20).

Vaya a la CLI del conmutador para escribir los comandos:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

Los comandos de tu CLI deberían tener este aspecto:

O, si no está a la altura, simplemente puede usar la interfaz gráfica de usuario para crear las VLAN (y aún así ver los comandos que se ejecutan a medida que se ejecutan a continuación). Vaya al menú de Base de datos Config-VLAN y AGREGUE las VLAN ingresando sus números (10,20) y nombres (ACCT, LOGS).

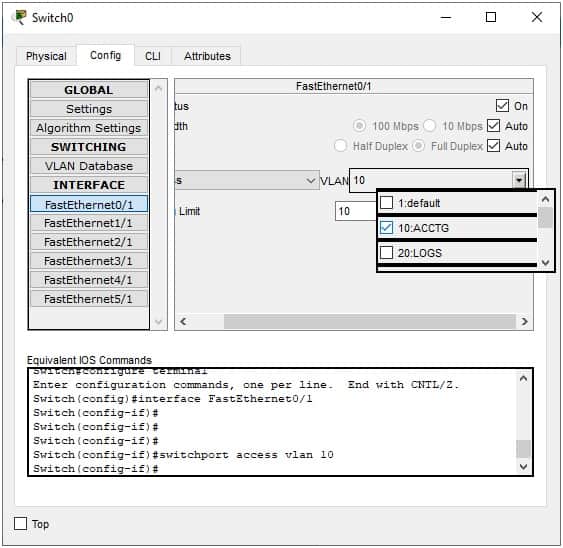

A continuación, tenemos que asignar cada puerto, que el switch utiliza para conectar los equipos, a sus respectivas VLAN.

Simplemente puede elegir la interfaz y luego marcar la casilla de la VLAN correspondiente en el menú de configuración de la derecha:

Como puede ver en la imagen de arriba, alternativamente puede ir a la interfaz CLI de cada puerto y usar el comando: switchport access vlan 10 para realizar la misma tarea.

No se preocupe; hay una forma más corta de hacer esto en caso de que haya un gran número de puertos para asignar. Por ejemplo, si tuviera 14 puertos, el comando sería:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

El segundo comando se asegura de que el conmutador entienda que los puertos deben ser puertos de acceso y no puertos troncales.

Confirme la configuración correcta

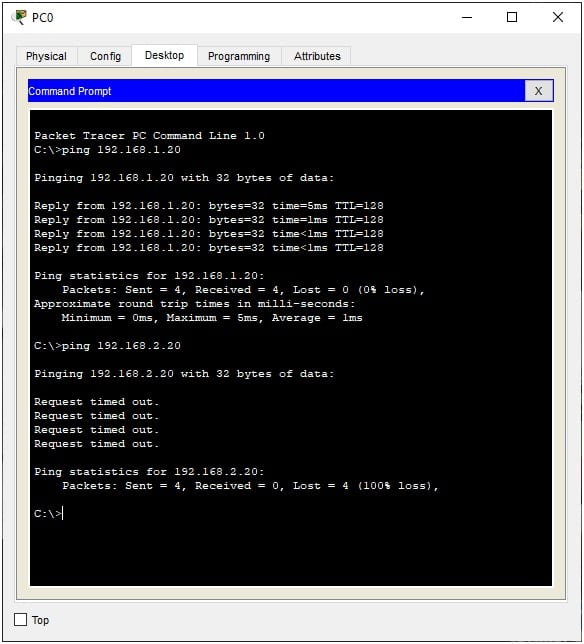

Y eso es todo; hemos creado dos VLAN en el mismo conmutador. Para probarlo, y confirmar que nuestra configuración es correcta, podemos intentar hacer ping a P1 y P3 desde P0. El primer ping debería estar bien, mientras que el segundo debería esperar y perder todos los paquetes:

Cómo configurar una inter-VLAN

Ahora, aunque hemos dividido los equipos en dos VLAN, como se requería, tiene más sentido que los dos departamentos (Contabilidad y Logística) necesitaran comunicarse entre sí. Esta sería la norma en cualquier entorno empresarial de la vida real. Después de todo, la logística no se podía comprar o suministrar sin respaldo financiero, ¿verdad?

Por lo tanto, necesitamos asegurarnos de que ACCT y LOGS puedan comunicarse, incluso si están en VLAN separadas. Esto significa que necesitamos crear una comunicación entre VLAN.

Aquí está cómo hacerlo

Necesitaremos la ayuda de nuestro enrutador; actuará como un puente entre las dos VLAN, así que, continúe y agregue un enrutador a su diseño si aún no lo ha hecho.

Saltando a la configuración, debemos entender que usaremos un puerto en el enrutador para la comunicación de ambas VLAN «dividiéndola» en dos puertos. Mientras tanto, el conmutador solo utilizará un puerto TRONCAL para enviar y recibir todas las comunicaciones hacia y desde el enrutador.

Por lo tanto, volviendo a nuestro enrutador, dividiremos la interfaz GigabitEthernet0/0 en GigabitEthernet0/0.10 (para VLAN10) y GigabitEthernet0/0.20 (para VLAN20). A continuación, utilizaremos el protocolo estándar IEEE 802.1 Q para interconectar switches, enrutadores y para definir topologías de VLAN.

Una vez hecho esto, estas «sub-interfaces» – como se denominan – se asignan a cada VLAN que queremos conectar o conectar.

Finalmente, ¿recuerda las puertas de enlace – 192.168.1.1 y 192.168.2.1-que agregamos a las configuraciones de los equipos anteriormente? Bueno, estas serán las nuevas direcciones IP de los puertos divididos o sub-interfaces en el enrutador.

Los comandos CLI para crear las sub-interfaces bajo la interfaz GigabitEthernet0/0 serían:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

Repitiéndolo todo para la segunda sub-interfaz y la VLAN, obtenemos

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

Una vez que cierre la CLI, puede confirmar que su configuración es correcta simplemente moviendo el mouse sobre el enrutador para ver su trabajo, que debería verse algo como esto:

Ahora, sabemos que solo podemos conectar nuestras sub-interfaces (en el router) a nuestro switch a través de su puerto troncal, por lo que tendremos que crearlo ahora.

Todo lo que necesita hacer es ir a la configuración GigabitEthernet0/0 del conmutador y ejecutar: troncal de modo switchport.

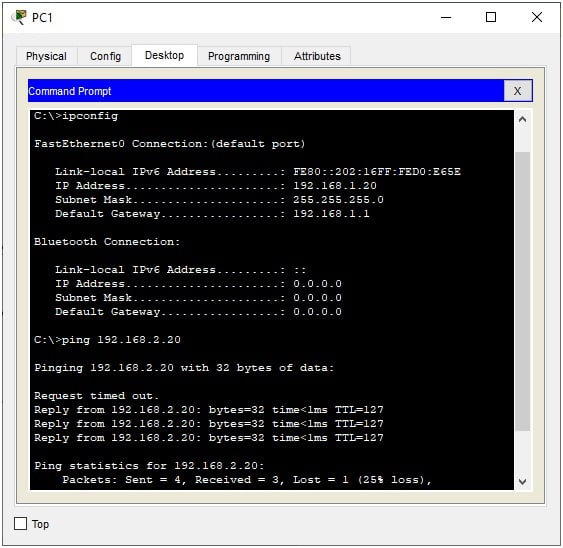

Y ahí lo tiene; acaba de crear dos VLAN que contienen dos computadoras cada una y que aún pueden comunicarse entre sí. Puede probarlo haciendo ping al primer ordenador Logístico (PC2) con la dirección IP 192.168.2.10 desde el primer ordenador de contabilidad (PC0) con la dirección IP 192.168.1.10:

¡Gran éxito!

Por qué configurar una VLAN o inter-VLAN

En este punto, algunos de ustedes se preguntarán por qué necesitaríamos realizar este ejercicio y molestarnos con las VLAN o inter-VLAN. Bueno, hay muchas razones, algunas de las cuales son:

- La división de una red en componentes garantiza que solo los usuarios y dispositivos autorizados puedan acceder a una subred. No querrá que sus contadores interfieran con el trabajo de su departamento de logística o viceversa.

- Seguridad En caso de brote de virus, solo se vería afectada una subred, ya que los dispositivos de una subred no podrían comunicar y, por lo tanto, transferir el virus a otra. De esta manera, los procedimientos de limpieza se centrarían en esa subred, lo que también facilita la identificación de la máquina culpable mucho más rápido.

- Garantiza la privacidad por aislamiento Si alguien quisiera averiguar sobre la arquitectura de su red (con la intención de atacarla), utilizaría un rastreador de paquetes para trazar su diseño. Con subredes aisladas, los culpables solo podrían obtener una imagen parcial de su red, negándoles así información crítica sobre sus vulnerabilidades, por ejemplo.

- Facilita el tráfico de red Las subredes aisladas pueden reducir el uso del tráfico al mantener los procesos intensivos en recursos limitados a su propio alcance y no abrumar a toda la red. Esto significa que, solo porque está impulsando actualizaciones críticas a las máquinas de contabilidad, no significa que el departamento de logística también tenga que enfrentar una desaceleración de la red.

- Priorización de tráfico Con empresas que tienen varios tipos de tráfico de datos, los paquetes sensibles o que acaparan recursos (VoIP, medios y grandes transferencias de datos, por ejemplo) se pueden asignar a una VLAN con banda ancha más grande, mientras que aquellos que solo necesitan la red para enviar correos electrónicos se pueden asignar a una VLAN con menor ancho de banda.

- Escalabilidad Cuando una empresa necesita ampliar los recursos disponibles para sus equipos, puede reasignarlos a nuevas VLAN. Sus administradores simplemente crean una nueva VLAN y luego mueven los equipos a ellos con facilidad.

Como podemos ver, las VLAN ayudan a proteger una red a la vez que mejoran el rendimiento de los paquetes de datos que viajan a su alrededor.

VLAN estática vs VLAN dinámica

Pensamos que valdría la pena mencionar que hay dos tipos de VLAN disponibles para su implementación:

VLAN estática

Este diseño de VLAN depende del hardware para crear las subredes. Las computadoras se asignan a un puerto específico en un interruptor y se conectan directamente. Si necesitan mudarse a otra VLAN, los equipos simplemente se desconectan del interruptor anterior y se vuelven a conectar al nuevo.

El problema con esto es que cualquiera puede moverse de una VLAN a otra simplemente cambiando los puertos a los que está conectado. Esto significa que los administradores requerirían que se implementaran métodos o dispositivos de seguridad física para evitar dichos accesos no autorizados.

VLAN dinámica

Esta es la VLAN que acabamos de crear en el ejercicio que hicimos anteriormente. En esta arquitectura de VLAN, tenemos VLAN de software donde los administradores simplemente usan la lógica para asignar direcciones IP o MAC específicas a sus respectivas VLAN.

Esto significa que los dispositivos se pueden mover a cualquier parte de la empresa, y tan pronto como se conectan a la red, regresan a sus VLAN preasignadas. No hay necesidad de configuraciones adicionales.

Si hay un inconveniente con este escenario, solo puede ser que la empresa necesite invertir en un conmutador inteligente, un Conmutador de Políticas de administración de VLAN (VMPS), que puede ser costoso en comparación con el conmutador tradicional utilizado en VLAN estáticas.

También se puede suponer de forma segura que las empresas con unos pocos equipos y un presupuesto de TI más pequeño pueden optar por implementar una VLAN estática, mientras que aquellas con un gran número de dispositivos y una necesidad de más eficiencia y seguridad sería prudente invertir en una VLAN dinámica.

Conclusión

Esperamos que haya encontrado toda la información que necesitaba para aprender a configurar una VLAN. También esperamos que el ejercicio haya sido fácil de seguir y que ahora pueda continuar con el conocimiento que ha adquirido. Porque, incluso a medida que continúa escalando hacia arriba, estos pasos básicos siguen siendo los mismos: simplemente continúa agregando hardware y configuraciones a los conceptos básicos.