et virtuelt lokalnetværk eller VLAN er en måde at opdele computere på et netværk i klyngegrupper, der tjener et fælles forretningsformål. LAN-delen angiver, at vi partitionerer fysisk udstyr, mens den virtuelle del indikerer, at vi bruger logik til at udføre det. I denne artikel vil vi se, hvordan du kan oprette en VLAN og derefter konfigurere den til at tillade datapakker fra en anden VLAN at krydse over i den.

Bemærk: mens vi har forsøgt at gøre hele øvelsen med at oprette en VLAN så enkel som muligt, antages det, at du, læseren, har en grundlæggende forståelse af netværkskonfiguration. Vi antager også, at du har et praktisk kendskab til begreberne og formålene med IP-adresser, porte, afbrydere og routere. Derudover skal du også vide om at navigere i interface-og undergrænsefladekonfigurationsprocedurerne på computere og netværksenheder.

trin for trin-Sådan oprettes en VLAN

den bedste måde at lære at oprette en VLAN-bortset fra at gå på netværksskole – er faktisk at gøre det i en praktisk øvelse. Og da vi ikke alle har routere og kontakter, der lyver om, ville det være fornuftigt at skabe vores VLAN i et simuleret miljø.

i dette eksempel bruger vi Cisco Packet Tracer til at demonstrere, hvordan vi konfigurerer vores VLAN. Det er et af de nemmeste og mest realistiske værktøjer at bruge og giver mulighed for både GUI-og CLI-grænseflader. På denne måde kan du se de kommandoer, der udføres i realtid, selvom du blot klikker og trækker og slipper, når du går om din konfiguration.

værktøjet kan hentes, opsættes og verificeres (ved at åbne en læringskonto hos Cisco netværks Akademi). Bare rolig; du kan blot tilmelde dig det gratis Cisco Packet Tracer-kursus for at få fuld adgang til designværktøjet.

også, og bortset fra brugervenligheden, med Cisco som markedsleder, mener vi, at dette er det passende valg til at demonstrere, hvordan man opretter en VLAN.

selvfølgelig kan du bruge ethvert andet lignende værktøj – fordi konceptet forbliver det samme. En hurtig online søgning viser dig, at der er applikationer – desktop såvel som bro.ser-baseret – til hvert mærke af netværksgrænsefladeenheder derude. Find og arbejde med den, du er mest komfortabel med.

Router-on-a-Stick – forklaringen

mens der er mange måder at oprette en VLAN eller inter-VLAN, vil den arkitektur, vi opretter, gøre brug af det, der er kendt som en Cisco-Router på en Stick-konfiguration.

i denne netværkskonfiguration har vores router en enkelt fysisk eller logisk forbindelse til vores netværk. Denne router hjælper med at bygge bro over de to VLAN ‘ er – der ikke kan kommunikere med hinanden – ved at oprette forbindelse til vores kontakt via et enkelt kabel.

Sådan fungerer det: datapakker, der sendes ud fra en computer i Regnskabsvlanet – og beregnet til en computer i Logistikvlanet – rejser til kontakten. Kontakten, ved at anerkende pakkerne nødt til at krydse over til en anden VLAN, vil videresende trafikken til routeren.

routeren vil i mellemtiden have en fysisk grænseflade (et netværkskabel i vores eksempel), der er opdelt i to logiske undergrænseflader. Undergrænsefladerne får hver tilladelse til at få adgang til en VLAN.

når datapakkerne ankommer til routeren, videresendes de til den korrekte VLAN via den autoriserede undergrænseflade og ankommer derefter til deres tilsigtede destination.

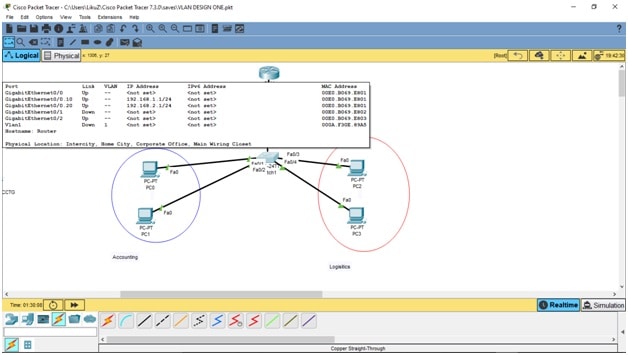

vores Router på en Stick VLAN setup, med Inter-VLAN kapaciteter, vil se sådan ud:

planlægning af dine opgaver

hele opgaven med at oprette vores netværksarkitektur vil blive opdelt i fire hovedkategorier, hvor du vil oprette en:

- Tilslut alle enheder for at danne den korrekte arkitektur

- Konfigurer grænseflader, så alle enheder kan “tale” med hinanden

- Opret VLAN ‘er og tildel computere til deres respektive VLAN’ er

- Bekræft korrekt konfiguration ved at demonstrere, at computere ikke kan kommunikere ud over deres VLAN

så lad os uden videre begynde at oprette vores VLAN . Husk, at den oprindeligt har en kontakt og fire computere tilsluttet den. Du kan bringe routeren ind i designet senere, hvis du vælger at gøre det.

Tilslut alle enheder

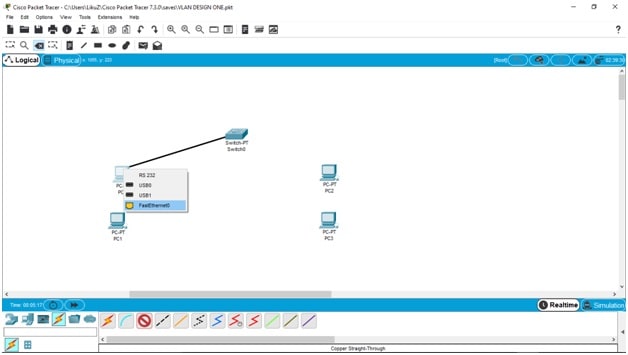

træk og slip en kontakt, en router og fire computere i hoveddesignkortet. Til vores demo bruger vi en 2960-kontakt og en 2911-router. Kontakten vil forbinde til fire computere (PC0, PC1, PC2 og PC3) ved hjælp af kobber straight-through trådforbindelser (du vil se beskrivelsen af udstyr og forbindelsestyper i bunden af Tracer vinduet).

tilslut derefter kontakten til hver computer ved hjælp af FastEthernet-porte.

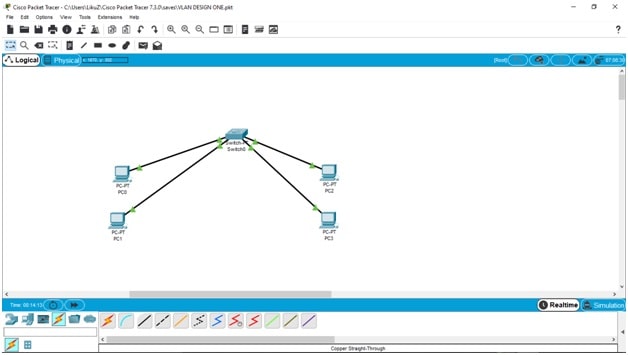

når alle enheder er tilsluttet, skal du have all-grøn trafik, der flyder mellem enhederne. Da værktøjet forsøger at efterligne enheder, der starter og forbinder i den virkelige verden, kan det tage et minut eller to. Så rolig, hvis datastrømindikatorerne forbliver orange i et par sekunder. Hvis dine forbindelser og konfigurationer er korrekte, skifter det snart til grønt.

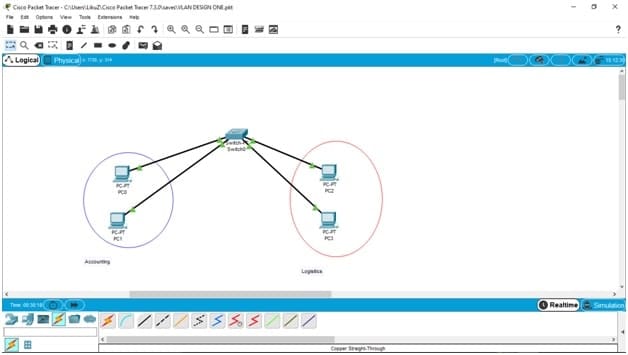

for at gøre tingene lettere at forstå, lad os markere de to computere til venstre som tilhørende regnskabsafdelingen (blå) og de to andre som tilhørende Logistikafdelingerne (rød).

Konfigurer grænseflader

lad os nu begynde at tildele IP-adresser, så vores computere kan begynde at kommunikere med hinanden. IP-opgaverne vil se sådan ud:

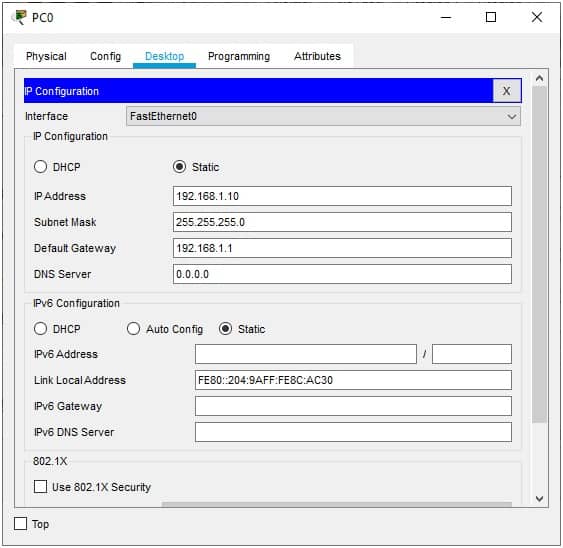

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- LOGS PC2 = 192.168.2.10/255.255.255.0

- LOGS PC3 = 192.168.2.20/255.255.255.0

standardporten for computere er 192.168.1.1 for de to første i Regnskab og 192.168.2.1 for de to sidste computere i logistik. Du kan få adgang til konfigurationen ved at gå til Skrivebordsmenuen og derefter klikke på IP-konfigurationsvinduet.

når du er der, skal du begynde at udfylde konfigurationerne for alle computere:

når du er færdig, kan vi nu gå videre til kontakten. Først, selvom, vi er nødt til at huske, at der vil være to typer porte på vores kontakt:

- adgangsporte: dette er de porte, der vil blive brugt til at tillade hverdagsenheder som computere og servere at oprette forbindelse til det; i vores eksempel er dette FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 og FastEthernet 3/1 – en for hver computer.

- Trunk Porte: dette er de porte, der tillader en kontakt at kommunikere med en anden kontakt – eller i vores eksempel en VLAN-til-VLAN – kommunikation på den samme kontakt (via routeren) – for at udvide netværket; vi bruger GigaEthernet0/0-porte på begge tilslutningsenheder.

med det i tankerne, lad os gå videre til den sjove del – konfigurere kontakten til at køre vores VLAN ‘ er.

Opret VLAN ‘er og tildel computere

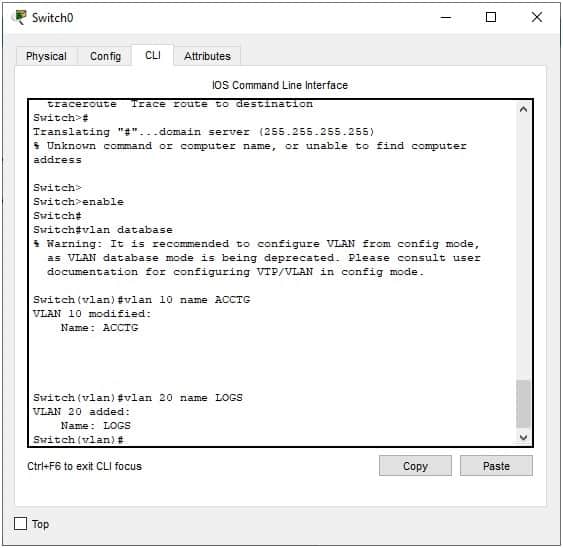

så lad os først oprette VLAN’ erne – de får navnet ACCT (VLAN 10) og logfiler (VLAN 20).

gå til omskifterens CLI for at indtaste kommandoerne:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

kommandoerne i din CLI skal se sådan ud:

eller hvis du ikke er klar til det, kan du blot bruge GUI ‘en til at oprette VLAN’ erne (og stadig se kommandoerne køre som de udføres nedenfor). Gå til menuen Config-VLAN Database og tilføj VLAN ‘ erne ved at indtaste deres numre (10,20) Og navne (ACCT, LOGS).

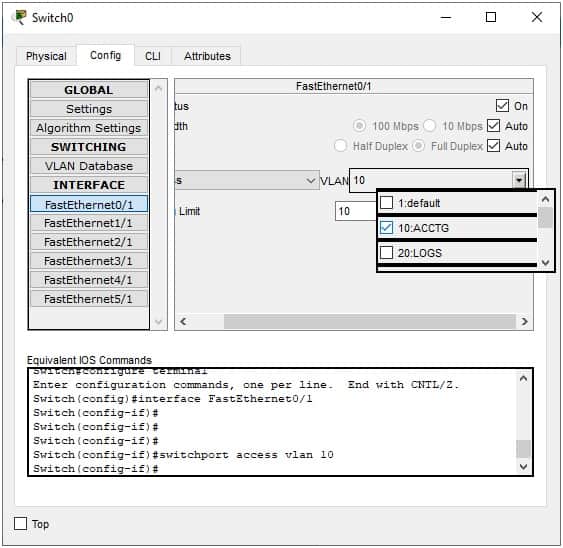

Dernæst skal vi tildele hver port, som kontakten bruger til at forbinde computere, til deres respektive VLAN ‘ er.

du kan blot vælge grænsefladen og derefter markere afkrydsningsfeltet for den tilsvarende VLAN fra konfigurationsmenuen til højre:

som du kan se på billedet ovenfor, kan du alternativt gå ind i CLI-grænsefladen for hver port og bruge kommandoen: skiftport access vlan 10 til at udføre den samme opgave.

bare rolig; der er en kortere måde at gøre dette på, hvis der er et stort antal porte at tildele. For eksempel, hvis du havde 14 Porte, ville kommandoen være:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

den anden kommando sørger for, at kontakten forstår, at portene skal være adgangsporte og ikke TRUNKPORTE.

Bekræft korrekt konfiguration

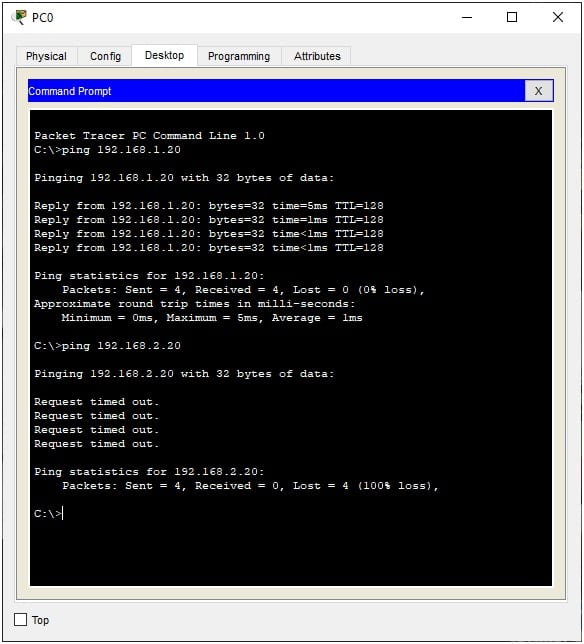

og det er det; vi har oprettet to VLAN ‘ er på samme kontakt. For at teste det og bekræfte, at vores konfiguration er korrekt, kan vi prøve at pinge P1 og P3 fra P0. Den første ping skal være fint, mens den anden skal timeout og miste alle pakkerne:

Sådan oprettes en inter-VLAN

selvom vi nu har opdelt computerne i to VLAN ‘ er – som det var nødvendigt – giver det mere mening, at de to afdelinger (regnskab og logistik) skulle kommunikere med hinanden. Dette ville være normen i ethvert virkeligt forretningsmiljø. Når alt kommer til alt kunne Logistik ikke købes eller leveres uden økonomisk støtte, ikke?

så vi skal sørge for, at ACCT og logfiler er i stand til at kommunikere – selvom de er på separate VLAN ‘ er. Det betyder, at vi er nødt til at skabe en inter-VLAN kommunikation.

Sådan gør du det

vi har brug for hjælp fra vores router; det fungerer som en bro mellem de to VLAN ‘ er – så gå videre og tilføj en router til dit design, hvis du ikke allerede har gjort det.

når vi springer ind i konfigurationen, må vi forstå, at vi vil bruge en port på routeren til begge VLAN’ ers kommunikation ved at “opdele” den i to porte. I mellemtiden bruger kontakten kun en BAGAGERUMSPORT til at sende og modtage al kommunikation til og fra routeren.

så når vi går tilbage til vores router, deler vi gigabitethernet0/0-grænsefladen i GigabitEthernet0/0.10 (til VLAN10) og GigabitEthernet0/0.20 (til VLAN20). Vi vil derefter bruge IEEE 802.1 K standardprotokol til sammenkobling af kontakter, routere og til at definere VLAN-topologier.

når det er gjort, tildeles disse “undergrænseflader”-som de kaldte – derefter til hver VLAN, som vi vil forbinde eller bygge bro.

husk endelig portene – 192.168.1.1 og 192.168.2.1-vi tilføjede computerkonfigurationerne tidligere? Nå, det vil være de nye IP-adresser på de delte porte eller undergrænseflader på routeren.

CLI-kommandoerne til at oprette undergrænsefladerne under gigabitethernet0 / 0-grænsefladen ville være:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

gentagelse af det hele for den anden undergrænseflade og VLAN får vi

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

når du lukker CLI, kan du bekræfte, at din konfiguration er korrekt ved blot at flytte musen over routeren for at se dit arbejde, som skal se sådan ud:

nu ved vi, at vi kun kan forbinde vores undergrænseflader (på routeren) til vores kontakt via dens bagagerumsport-og så bliver vi nødt til at oprette den nu.

alt hvad du skal gøre er at gå i omskifterens GigabitEthernet0/0 konfiguration og køre: shiftport mode trunk.

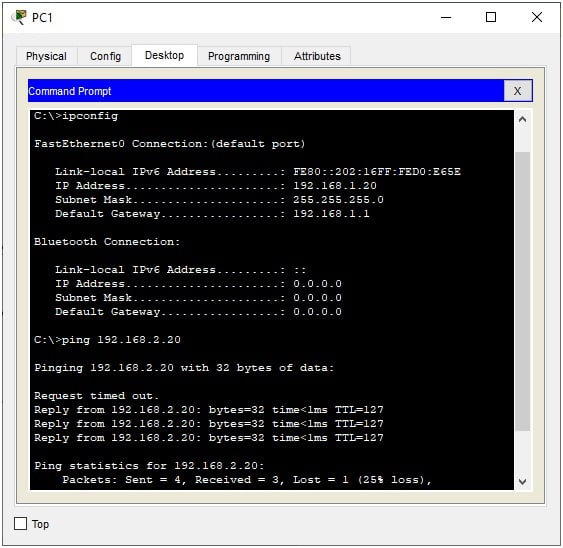

og der har du det; du har lige oprettet to VLAN ‘ er, der indeholder to computere hver, og som stadig kan kommunikere med hinanden. Du kan bevise dette ved at pinge den første Logistikcomputer (PC2) med IP-adresse 192.168.2.10 fra den første Regnskabscomputer (PC0) med IP-adressen 192.168.1.10:

stor succes!

hvorfor oprette en VLAN eller inter-VLAN

på dette tidspunkt undrer nogle af jer måske over, hvorfor vi overhovedet skulle gennemgå denne øvelse og gider med VLAN ‘er eller inter-VLAN’ er. Godt, der er mange grunde, hvoraf nogle er:

- sikkerhed opdeling af et netværk i komponenter sikrer, at kun autoriserede brugere og enheder kan få adgang til et undernetværk. Du ønsker ikke, at dine revisorer skal forstyrre arbejdet i din logistikafdeling eller omvendt.

- sikkerhed i tilfælde af et virusudbrud vil kun et undernet blive påvirket, da enhederne på et undernet ikke ville være i stand til at kommunikere – og dermed overføre – virussen til en anden. På denne måde vil oprydningsprocedurer være fokuseret på det ene undernet, hvilket også gør det lettere at identificere den skyldige maskine meget hurtigere.

- sikrer privatlivets fred ved isolation hvis nogen ønskede at finde ud af om dit netværks arkitektur (med det formål at angribe det), ville de bruge en pakke sniffer til at kortlægge dit layout. Med isolerede undernetværk ville de skyldige kun være i stand til at få et delvist billede af dit netværk og dermed nægte dem kritiske oplysninger om dine sårbarheder, for eksempel.

- Letter netværkstrafik isolerede undernetværk kan holde trafikforbruget nede ved at holde ressourceintensive processer begrænset til deres eget omfang og ikke overvælde hele netværket. Det betyder, at bare fordi det skubber kritiske opdateringer til regnskabsmaskinerne, betyder det ikke, at logistikafdelingen også skal stå over for en netværksafmatning.

- trafikprioritering med virksomheder, der har forskellige typer datatrafik, kan de følsomme eller ressourcehogging-pakker (for eksempel VoIP, medier og store dataoverførsler) tildeles en VLAN med større bredbånd, mens de, der kun har brug for netværket til at sende e-mails, kan tildeles en VLAN med mindre båndbredde.

- skalerbarhed når en virksomhed har brug for at opskalere de ressourcer, der er til rådighed for sine computere, kan den omfordele dem til nye VLAN ‘ er. Deres administratorer opretter simpelthen en ny VLAN og flytter derefter computere let ind i dem.

som vi kan se, hjælper VLAN ‘ er med at beskytte et netværk, samtidig med at de forbedrer ydeevnen for de datapakker, der rejser rundt om det.

statisk VLAN vs dynamisk VLAN

vi troede, det ville være værd at nævne, at der er to typer VLAN ‘ er, der er tilgængelige til implementering:

statisk VLAN

dette VLAN-design afhænger af udstyr til oprettelse af undernetværkene. Computerne er tildelt til en bestemt port på en kontakt og tilsluttet til højre. Hvis de har brug for at flytte til en anden VLAN, er computere simpelthen frakoblet fra den gamle kontakt og tilsluttet den nye igen.

problemet med dette er, at enhver kan flytte fra en VLAN til en anden ved blot at skifte de Porte, de er forbundet til. Dette betyder, at administratorer vil kræve fysiske sikkerhedsmetoder eller enheder, der er indført for at forhindre sådan uautoriseret adgang.

dynamisk VLAN

dette er den VLAN, vi netop har oprettet i den øvelse, vi gjorde tidligere. I denne VLAN-arkitektur har vi programmer VLAN ‘er, hvor administratorerne simpelthen bruger logik til at tildele specifikke IP-eller MAC-adresser til deres respektive VLAN’ er.

dette betyder, at enheder kan flyttes til enhver del af virksomheden, og så snart de opretter forbindelse til netværket, vender de tilbage til deres forud tildelte VLAN ‘ er. Der er ikke behov for yderligere konfigurationer.

hvis der er en ulempe ved dette scenario, kan det kun være, at virksomheden bliver nødt til at investere i en intelligent kontakt – en VLAN Management Policy – Kontakt (VMPS) – som kan være på den dyre side sammenlignet med den traditionelle kontakt, der bruges i statiske VLAN ‘ er.

det kan også her sikkert antages, at virksomheder med få computere og et mindre IT-budget kan vælge at implementere en statisk VLAN, mens dem med et stort antal enheder og et behov for mere effektivitet og sikkerhed ville være klogt at investere i en dynamisk VLAN.

konklusion

vi håber, at du har fundet alle de oplysninger, du har brug for for at lære om, hvordan du opretter en VLAN. Vi håber også, at øvelsen var let at følge, og at du nu kan fortsætte med at bygge videre på den viden, du har fået. For selvom du fortsætter med at skalere opad, forbliver disse grundlæggende trin de samme-du fortsætter blot med at tilføje udstyr og konfigurationer til det grundlæggende.