i mange år har LDAP været den dominerende protokol for sikker brugergodkendelse til lokale mapper. Organisationer har brugt LDAP til at gemme og hente data fra katalogtjenester og er en kritisk del af blueprint for Active Directory (AD), den mest anvendte katalogtjeneste. Historisk set leverede LDAP et effektivt sikkerhedsniveau for organisationer til at implementere apa2-Enterprise.

heldigvis hjælper Securev2s Cloud PKI-tjenester AD/LDAP-miljøer problemfrit med at migrere til skyen med en adgangskodeløs blå løsning. Men hvis du vil beholde LDAP og AD, tilbyder vi også #1 BYOD onboarding-klienten, der giver dine slutbrugere mulighed for selvbetjening til PEAP-MSCHAPv2 802.1-godkendelse. Uden onboarding-klienten kan du gå glip af konfiguration af servercertifikatvalidering og lade dit netværk være udsat. Securev2s Cloud PKI kan sættes op på under en time og kræver ingen gaffeltruckopgraderinger, bare se hvad vores kunder har at sige.

denne artikel dykker dybt ned i LDAP og undersøger, om dens sikkerhedsstandarder holder op med mere moderne cybertrusler.

Hvad er LDAP?

letvægts Directory Access Protocol, eller LDAP, er et program protokol, der gemmer og arrangerer data for at gøre det let søgbart. Dataene kan være alle oplysninger om organisationer, enheder eller brugere, der er gemt i mapper. LDAP er den protokol, der bruges af servere til at tale med lokale mapper.

Data gemmes i en hierarkisk struktur kaldet et Kataloginformationstræ (Dit), som organiserer data i en forgrenet “træ” – struktur, hvilket gør det lettere for administratorer at navigere i deres mapper, finde specifikke data og administrere brugeradgangspolitikker.

Hvad Betyder “Letvægts”?

forgængeren til LDAP, Directory Access Protocol, blev udviklet som en del af directory service.500. Det brugte dog OSI-protokolstakken, som ikke passede med mange netværk og derfor var vanskelig at implementere.

LDAP blev udviklet til at være en letvægts (betyder mindre kode) alternativ protokol, der kunne få adgang til 500 katalogtjenester med TCP/IP-protokol, som var (og er) standarden for internettet.

Hvad gør LDAP?

hovedformålet med LDAP er at fungere som et centralt knudepunkt for godkendelse og autorisation. LDAP hjælper organisationer med at gemme brugeroplysninger (brugernavn/adgangskode) og derefter få adgang til dem senere, som når en bruger forsøger at få adgang til et LDAP-aktiveret program. Brugerens legitimationsoplysninger, der er gemt i LDAP, godkender brugeren.

brugerattributter kan også gemmes i LDAP, som bestemmer, hvad brugeren har adgang til, baseret på politikker, der er angivet af biblioteket.

Hvordan virker LDAP?

LDAP er baseret på en klient-server interaktion. Klienten begynder en session med serveren, kaldet en “binding”. Klienten præsenterer deres brugeroplysninger, som serveren kan sammenligne med biblioteket og godkende adgang baseret på brugerens attributter.

LDAP-modeller

LDAP kan opdeles i 4 modeller, der forklarer 4 forskellige tjenester leveret af en LDAP-Server.

informationsmodel

denne model bestemmer, hvilke oplysninger der kan gemmes i LDAP og er afhængig af “poster”. En post er en identifikator for et objekt i den virkelige verden (servere, enheder, brugere) i et netværk gennem attributter, der beskriver objektet. Poster hjælper med at bestemme brugerens netværksadgangsniveauer.

Navngivningsmodel

her tildeles poster Distinguished Names (DN) baseret på deres position i dit-hierarkiet. DNs er sammensat af Relative Distinguished Names (RDN), som selv repræsenterer hver indtastningsattribut. I enklere termer er RDN som et filnavn i vinduer, mens DN er som Filstienavnet.

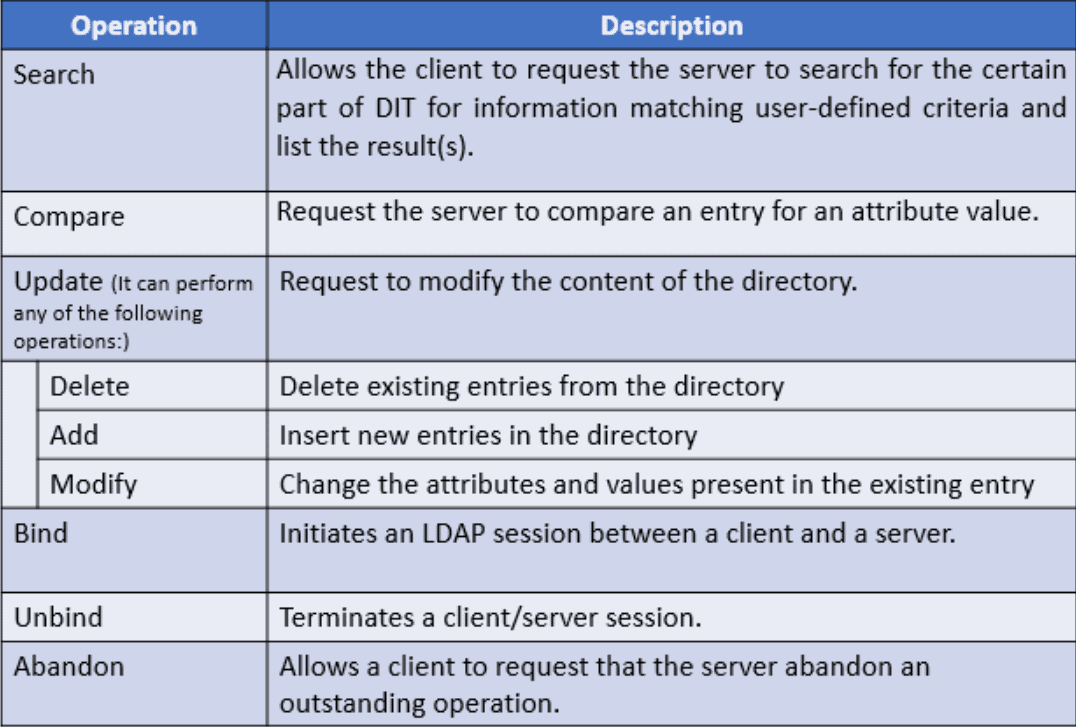

funktionel Model

den funktionelle model definerer, hvilke funktioner du kan gøre med en LDAP-server. Disse funktioner kan opdeles i tre hovedkategorier, hver med deres egne underkategorier.

- forespørgsel – går og henter de ønskede oplysninger, der er gemt i mappen.

- opdatering – ændrer oplysningerne i mappen. Brugere kan tilføje, slette eller ændre eksisterende oplysninger.

- godkendelse – giver brugerne mulighed for at oprette forbindelse og afbryde forbindelsen til LDAP-serveren.Denne handy diagram fra Hack2Secure gør et fremragende stykke arbejde skitserer hver funktion.

sikkerhedsmodel

sikkerhedsmodellen giver kunderne mulighed for at give deres identitet til godkendelse. Når de er godkendt, kan servere bestemme, hvilket adgangsniveau der gives til klienten baseret på deres politikker. Udvidelse af Bindingsoperationen fra den funktionelle Model er der tre muligheder for binding:

- Ingen Godkendelse – denne indstilling anbefales til tilfælde, hvor legitimationstyveri ikke er et problem. Enhver, der forlader DN-og adgangskodefelterne, defineres som en anonym bruger og tildeles adgangsniveauer baseret på eksisterende netværkspolitikker. Denne mulighed er normalt tilbage til rater eller andre tilfælde, hvor godkendelse ikke er påkrævet.

- grundlæggende godkendelse – LDAP-klienten skal angive en DN og en adgangskode til godkendelse. Serveren sammenligner derefter DN og adgangskode mod netværksmappen og giver dem adgang baseret på brugerens attributter. Legitimationsoplysningerne sendes over klartekst, hvilket betyder, at de let kan læses af en uautoriseret part, hvis man skulle infiltrere deres session

- SASL – Simple Authentication and Security Layer, eller SASL, er en protokol, der kræver, at både klienten og serveren leverer identificerende oplysninger.

LDAP og Actvie Directory

selvom mange bruger LDAP og Active Directory (AD) ombytteligt, er de faktisk to forskellige typer programmer, selvom de kan arbejde sammen. Tænk på LDAP som det sprog, som AD er i stand til at tale. LDAP ‘ s opgave er at udtrække oplysninger, der er gemt i AD. Når en bruger ser noget op i AD, som en computer eller printer, er LDAP det, der bruges til at finde de relevante oplysninger og præsentere resultaterne for brugeren.

AD er den mest anvendte mappeserver, og den bruger LDAP til at kommunikere. LDAP er den protokol, der bruges til at forespørge, vedligeholde og bestemme adgang, så AD kan fungere.

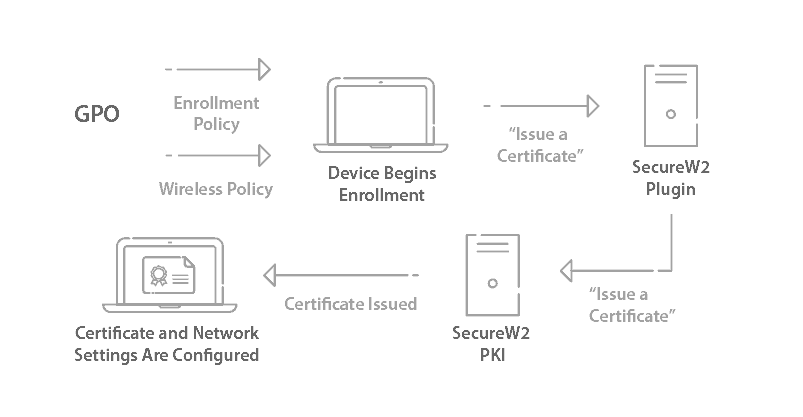

en anden forskel mellem LDAP og AD er, hvordan de håndterer enhedsstyring. AD har en mekanisme kaldet Gruppepolitik (GPO), som gør det muligt for administratorer at styre vinduer enheder og tilbyder Single Sign-On evner, hvoraf ingen er tilgængelige med LDAP. Når det kommer til evne, er der meget at ønske med LDAP, hvilket betyder, at ad-domain admins er alene, når de implementerer LDAP-kompatible enheder og servere.

desværre klarer standard LDAP-sikkerhed sig ikke godt mod cybertrusler, som vi vil diskutere næste.

LDAP ‘ er: aktivering af LDAP over SSL/TLS

LDAP-sikkerhed er bydende nødvendigt, da det involverer lagring og hentning af følsomme oplysninger. Standard LDAP-trafik er dog ikke krypteret, hvilket efterlader den sårbar over for cyberangreb. LDAP er ikke i stand til at sikre godkendelse alene, hvilket skabte implementeringen af Secure LDAP (LDAPS). Efter at have oprettet forbindelse til en klient krypterer LDAPS internettrafik med SSL/TLS for at etablere en binding med biblioteket.

SSL/TLS-kryptering er en internetstandard, fordi den bruger digitale 509-certifikater til at sikre en forbindelse mellem klient og server. Certifikater fungerer som identifikatorer for den enhed/server, hvor den er placeret.

De fleste organisationer, der krypterer LDAP-trafik, bruger et brugernavn og en adgangskode til godkendelsesformål. Mens denne metode fungerer, efterlader det meget at ønske med hensyn til sikkerhed. LDAP-systemer, der er afhængige af legitimationsbaseret godkendelse, er stadig ret sårbare. Adgangskoder kan let glemmes, deles og stjæles, hvilket efterlader netværket modtageligt for tyveri af legitimationsoplysninger.

værre, standard LDAP-godkendelsesmetoden krypterer ikke engang internettrafik, hvilket betyder, at netværksadministratorer står tilbage med jobbet med at konfigurere LDAP til sikkert at kryptere for deres miljøer.

hovedproblemet ligger i organisationer, der godkender brugere med adgangskoder, fordi adgangskoder ikke er tilstrækkelige til at beskytte mod moderne cyberangreb. Adgangskoder mangler styrke til at stå imod moderne cyberangreb som brute force-angrebet, som er en metode, der sender uendelige legitimationsforsøg, eller man-in-the-middle-angrebet, som foregiver at være en legitim netværksenhed og forbinder med en godkendt netværksbruger.

standard LDAP-indstillinger har næppe en chance mod moderne cyberangreb. Heldigvis er der en bedre sikkerhedsforanstaltning: digitale certifikater med en PKI.

RADIUSGODKENDELSE med LDAP

der er mange ressourcer derude, der sammenligner LDAP og RADIUS. Mens de begge kan udføre lignende funktioner, giver det ikke meget mening at sammenligne i betragtning af at en LDAP-server kan gemme brugeroplysninger, og en RADIUS-server ikke kan. LDAP leverer ikke MFA-funktioner eller regnskabslogfiler, men du kan udføre disse funktioner ved at tilføje RADIUS.

hvis din LDAP-server indeholder din brugerkatalog, kan du tilslutte en RADIUS-server til at godkende mod din LDAP-mappe for at godkende adgang til trådløst internet, VPN og alle dine internetapplikationer.

en skybaseret RADIUS-server er den bedste praksis til godkendelse af brugere, fordi branchen bevæger sig væk fra lokale infrastrukturer. Cloud RADIUS kan integreres i en AD/LDAP miljø og dynamisk godkende brugere ved direkte at henvise til mappen. Alle politikker, der tilskrives en bruger, håndhæves i realtid, hvilket forenkler brugersegmentering.

Cloud RADIUS leveres forudbygget til 802,1%/EAP-TLS-godkendelse med 509 certifikater, hvilket er en nem måde at konfigurere et apa2-Enterprise-netværk på.

konfiguration af LDAP til apa2-Enterprise

LDAP plejede at være påkrævet til legitimationsbaseret godkendelse, og som et resultat byggede mange organisationer deres godkendelsesinfrastruktur omkring den. Men efterhånden som teknologien er skredet frem, legitimationsoplysninger er blevet mindre og mindre af en pålidelig form for sikkerhed. Dette har fået mange til at søge efter alternative godkendelsesmetoder.

i de senere år har vi set flere og flere organisationer begynde at skifte fra adgangskoder til digitale certifikater til netværksgodkendelse. Certifikater autentificerer automatisk til det sikre netværk, når de er inden for rækkevidde og behøver ikke indtastes eller huskes af brugeren. Certifikater forhindrer over-the-Air angreb og et utal af trusler, som legitimationsoplysninger er modtagelige for med EAP-TLS-godkendelse.

mens tilmeldingsenheder tidligere blev betragtet som komplekse, giver onboarding-løsningen brugerne mulighed for selv at konfigurere certifikater på få minutter. Når den er udstyret med et certifikat, kan brugeren godkendes til netværket i årevis og bliver aldrig nødt til at håndtere irriterende politikker for nulstilling af adgangskode. Vi tilbyder ikke kun løsninger til udstedelse af certifikater, men også nøglefærdige PKI-tjenester, der leverer hele den infrastruktur, der kræves for at skifte fra legitimationsoplysninger til certifikater.

Ditch LDAP for en administreret PKI-løsning

organisationer i hele branchen efterlader adgangskoder for at godkende med digitale certifikater. Digitale certifikater kan konfigureres til automatisk at autentificere til et netværk sikkert og er ikke fastklemt af alle sårbarheder i adgangskoder.

Certifikatbaseret godkendelse eliminerer nødvendigheden af adgangskoder og over-the-air legitimationsoplysninger tyverier, fordi de kan kryptere brugeroplysninger. Man-in-the-middle-angreb er afhængige af, at brugeroplysninger deles i almindelig tekst over luften, hvilket gør dem lette at opfange.

Securev2 tilbyder en Managed Cloud PKI, en nøglefærdig PKI-løsning, der kan integreres i ethvert miljø og muliggøre certifikatbaseret godkendelse i løbet af få timer. Tilmelding af enheder til 802.1-indstillinger blev tidligere betragtet som vanskelig, men vores onboarding-løsning giver administratorer mulighed for at levere et certifikat til alle BYOD, inklusive enheder, der ikke er vinduer. Organisationer, der bruger MDMs, kan opbygge effektive API ‘ er og udnytte deres eksisterende IDP til at levere certifikater til alle administrerede enheder.

PKI arbejder med alle LDAP-og SAML IDP-udbydere. Du kan udnytte din nuværende annonce eller efterlade den helt. Vores dynamiske Skyradius bruger en industri-første løsning til at henvise til biblioteket direkte. Serveren kan slå op i realtid gyldigheden af brugeren og deres identificerende oplysninger. Historisk set var dette kun muligt med LDAP, men med

stærkere sikkerhed med Certifikatbaseret godkendelse

LDAP bruges i vid udstrækning på grund af dets kompatibilitet med Active Directory. Det betyder dog ikke, at administratorer skal holdes tilbage med forældede godkendelsesmetoder, der efterlader deres netværk sårbare over for cyberangreb. Heldigvis tilbyder Secure2 en nem løsning til at eliminere tyveri af legitimationsoplysninger over luften og styrke netværkssikkerheden rundt omkring ved at implementere certifikatbaseret godkendelse. Integrer din LDAP-identitetsudbyder med vores nøglefærdige administrerede PKI-løsning, som er meget mere overkommelig end ældre on-prem-servere.

LDAP Ofte Stillede Spørgsmål:

Hvordan finder jeg LDAP i vinduer?

uanset om du arbejder i et stort firma eller SMB, interagerer du sandsynligvis dagligt med LDAP. Når din LDAP-mappe vokser, er det let at gå tabt i alle de poster, du muligvis skal administrere. Heldigvis er der en kommando, der hjælper dig med at søge efter poster i et LDAP-katalogtræ: Nslookup.

brug Nslookup til at bekræfte SRV-posterne, følg disse trin:

- Klik på Start og kør.

- skriv “cmd”i feltet Åbn.

- indtast nslookup.

- indtast sættype=alle.

- gå ind “_ldap._TCP.DC._msdcs.Domain_Name”, hvor Domain_Name er navnet på dit domæne.

Hvordan ved jeg, om LDAP er konfigureret?

hvis du konfigurerer filtre til søgeparametre for din LDAP-server, skal du udføre godkendelsestest for at bekræfte, at dine søgefiltre er vellykkede. Alle søgefiltre skal fungere korrekt for at sikre vellykkede integrationer med din LDAP-server.

- gå til System > systemsikkerhed.

- Klik på Test LDAP-godkendelsesindstillinger.

- Test LDAP brugernavn søgefilter. Skriv navnet på en eksisterende LDAP-bruger i feltet LDAP-brugernavn. Klik på Test LDAP-forespørgsel.

- Test LDAP-gruppens navn søgefilter. Brug et eksisterende LDAP-gruppenavn.

- Test LDAP-brugernavnet for at sikre, at forespørgselssyntaksen er korrekt, og at nedarvningen af LDAP-brugergruppens rolle fungerer korrekt.

hvordan tilslutter jeg en LDAP-server?

Joinnu Multios og Connector understøtter en godkendelsesmekanisme, der let kan skræddersys til enhver LDAP-servers metode og IDP til at godkende brugere med et login-navn. Når en bruger forsøger at logge ind, bekræftes hver LDAP-server, der er aktiveret til godkendelse.

følgende viser de involverede trin for at konfigurere integrationen:

- Konfigurer identitetsudbyderen

- Begynd med at konfigurere attributkortlægningen af IDP ‘ en. Her vil du tilpasse de felter, der er befolket af attributterne for dine netværksbrugere og vil blive brugt til at definere forskellige brugergrupper i dit netværk.

- Konfigurer Netværkspolitikkerne

- næsten alle organisationer har forskellige brugergrupper, der kræver forskellige niveauer af adgang til netværk, servere, data osv. Ved at onboarding med Secure2 kan du automatisk opdele brugere i grupper ved at konfigurere deres attributter til at identificere og segmentere brugere. For eksempel ville et universitet konfigurere onboarding-programmet til at segmentere brugere baseret på deres status som studerende eller professor.

For en mere detaljeret vejledning, besøg vores vejledning til konfiguration af APV2-Enterprise til AD/LDAP-servere.

Hvordan løser jeg LDAP?

når LDAP-serveradressen løses, understøtter systemet DNS SRV-og AAA-opslag. Systemet forsøger altid i første omgang at oprette en TLS-forbindelse med LDAP-serveren. Hvis det mislykkes, kan det falde tilbage til en TCP-forbindelse, hvis det er muligt. For at oprette en TLS-forbindelse skal LDAP-serverens certifikat være underskrevet af en myndighed, der er tillid til i CA-certifikatlageret.

den løste LDAP-serveradresse skal også svare til CN (almindeligt navn) indeholdt i certifikatet præsenteret af LDAP-serveren. Systemet opretter forbindelse til den port, der returneres af et SRV-opslag, eller det opretter forbindelse til 389 (TCP) eller 636 (TLS).

anmodninger om at søge i Active Directory Global Catalog bruger porte 3268 (TCP) og 3269 (TLS).