hvad er kablet ækvivalent privatliv?

kablet tilsvarende privatliv er en sikkerhedsprotokol, der er specificeret i IEEE trådløs Fidelity (trådløs internetadgang) standard, 802.11 b. denne standard er designet til at give et trådløst lokalnetværk med et niveau af sikkerhed og privatliv, der kan sammenlignes med det, der normalt forventes af et kablet LAN.6067

vi forsøgte at begrænse adgangen til trådløse netværksdata på samme måde som kablede lokale netværk (Lan ‘ er) beskytter data. Brugere med fysisk adgang til netværksadgangspunkterne er de eneste, der har adgang til kablede netværk. Trådløse netværk som trådløst internet afhænger af krypteringsprotokoller som f.eks.

fysiske sikkerhedsmekanismer beskytter et kablet LAN til en vis grad. For eksempel forhindrer kontrolleret adgang til en bygning udenforstående i at gå ind og tilslutte deres enheder til LAN. Udenforstående kan få adgang til internettet via radiobølger, der forbinder til netværket.

hvordan virker det?

den kablede ækvivalente Privatlivsprotokol tilføjer sikkerhed svarende til et kablet netværks fysiske sikkerhed ved at kryptere data, der transmitteres over Internettet. Datakryptering beskytter den sårbare trådløse forbindelse mellem klienter og adgangspunkter.

når vi har sikret trådløse dataoverførsler, kan andre LAN-sikkerhedsmekanismer sikre privatlivets fred og datafortrolighed. Disse omfatter adgangskodebeskyttelse, end-to-end kryptering, virtuelle private netværk og godkendelse.

de grundlæggende netværkssikkerhedstjenester, som protokollen indeholder for trådløse netværk, inkluderer følgende:

- privatliv. Vi brugte oprindeligt en 64-bit nøgle med RC4 stream-krypteringsalgoritmen til at kryptere data, der blev transmitteret trådløst. Senere versioner af protokollen tilføjede understøttelse af 128-bit nøgler og 256-bit nøgler for forbedret sikkerhed. VIP bruger en 24-bit initialiseringsvektor, hvilket resulterede i effektive nøglelængder på 40, 104 og 232 bit.

- dataintegritet. Vi bruger CRC – 32 checksum-algoritmen til at kontrollere, at transmitterede data er uændrede på destinationen. Afsenderen bruger CRC – 32 cyklisk redundanskontrol til at generere en 32-bit hashværdi fra en sekvens af data. Modtageren bruger den samme check ved modtagelse. Hvis de to værdier er forskellige, kan modtageren anmode om en videresendelse.

- godkendelse. Vi godkender klienter, når de først opretter forbindelse til det trådløse netværksadgangspunkt. Det muliggør godkendelse af trådløse klienter med disse to mekanismer:

- Åbn systemgodkendelse. Med OSA kan trådløse systemer få adgang til et hvilket som helst adgangspunkt, så længe det tilsluttede system bruger et servicesæt-ID, der matcher adgangspunktets SSID.

- Godkendelse Af Delt Nøgle. Med SKA bruger trådløse systemer en fire-trins udfordringsresponsalgoritme til at godkende.

ulemper ved kablet tilsvarende privatliv

VIP er bredt implementeret og implementeret, men det lider af alvorlige sikkerhedssvagheder. Disse omfatter:

- Stream cipher. Krypteringsalgoritmer anvendt på datastrømme, kaldet stream ciphers, kan være sårbare over for angreb, når en nøgle genbruges. Protokollens relativt lille nøgleplads gør det umuligt at undgå genbrug af nøgler.

- RC4 svagheder. Selve RC4-algoritmen er blevet undersøgt for kryptografisk svaghed og betragtes ikke længere som sikker at bruge.

- Valgfrit. Som designet er protokollens brug valgfri. Fordi det er valgfrit, kunne brugerne ofte ikke aktivere det, når de installerede internetaktiverede enheder.

- delt nøgle. Standardkonfigurationen for disse systemer bruger en enkelt delt nøgle til alle brugere. Du kan ikke godkende individuelle brugere, når alle brugere deler den samme nøgle.

disse svagheder dømte VVP. De fleste standardiseringsorganer udfasede protokollen kort efter, at protokollen om trådløs internetadgang (APV) blev tilgængelig i 2003.

APV

IEEE introducerede kablet tilsvarende privatliv i 802.11 trådløs netværksstandard i 1997 og frigav derefter APV som en foreslået erstatning fem år senere. Bestræbelserne på at løse problemet i løbet af den korte levetid kunne ikke producere en sikker løsning på trådløs netværksadgang. APV2 erstattede det formelt i 2004.

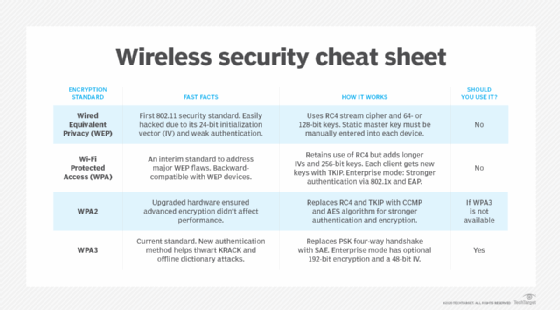

VIP-varianter og forbedrede versioner af APV inkluderer følgende protokoller:

- VI2. Efter at der var opstået sikkerhedsproblemer, øgede ændringer i IEEE-specifikationerne længden af den trådløse netværksnøgle til 128 bit og krævede brug af Kerberos-godkendelse. Disse ændringer viste sig imidlertid ikke at være tilstrækkelige til at gøre VP mere sikker og blev droppet fra standarden.

- Vipplus eller VIP+. Agere Systems, et integreret kredsløbskomponentfirma, udviklede denne proprietære variant. VIP + eliminerede svage taster fra nøgleområdet. Men grundlæggende spørgsmål forblev, og kun Agere Systems trådløse produkter brugte VIP+.

- APV. Den første version af APA øgede nøglelængden til 128 bit og erstattede CRC-32 integritetskontrol med Temporal Key Integrity Protocol. Men vi bruger stadig RC4-krypteringsalgoritmen og bevarer andre svagheder.

- APPA2. Denne APV-opdatering tilføjede stærkere kryptering og integritetsbeskyttelse. Det bruger Counter Mode Cipher Block Chaining Message Authentication Code Protocol, som inkorporerer den avancerede Krypteringsstandardalgoritme til kryptering og integritetsbekræftelse af trådløse transmissioner. Apa2 kommer i følgende to tilstande:

- apa2-Enterprise kræver en ekstern autentificering Dial-In User Service authentication server til at godkende brugere.

- apa2-Pre-Shared Key er beregnet til personlig brug og er afhængig af Pre-shared nøgler givet til autoriserede brugere.

- APPA3. Den nuværende version af APV blev tilgængelig i 2018. Det giver meget forbedret sikkerhed for brugere af trådløse netværk. APV3 forbedringer omfatter:

- stærkere kryptering i både enterprise og personlige tilstande;

- forbedret godkendelse til personlig tilstand; og

- perfekt fremad hemmeligholdelse for personlig tilstand kommunikation.

hvordan bruges det?

producenter af trådløst udstyr implementerede VIP i udstyr, hvilket betød, at opdateringer til sikkerhedsprotokollen skulle passe ind i flashhukommelsen på trådløse netværkskort og netværksadgangspunktenheder. Dette begrænsede omfanget af forbedringer, der var mulige med APV og APV. Det betød også, at systemer, der bruger ældre udstyr, kunne være sårbare over for velkendte angreb.

i betragtning af den udbredte implementering af billige trådløse enheder og adgangspunkter, bruges vi stadig og vil fortsat blive brugt, indtil det forældede udstyr er trukket tilbage. Det betyder, at netværk og IT-fagfolk skal være opmærksomme på at identificere og erstatte disse forældede enheder.

Læs mere om de protokoller, der bruges til at sikre trådløse netværk i denne oversigt over sikkerhedsstandarder.