o rețea locală virtuală sau VLAN este o modalitate de partiționare a computerelor dintr-o rețea în grupuri de cluster care servesc unui scop comun de afaceri. Partea LAN indică faptul că partiționăm hardware-ul fizic, în timp ce partea virtuală indică faptul că folosim logica pentru ao realiza. În acest articol, vom vedea cum puteți crea un VLAN și apoi îl puteți configura pentru a permite pachetelor de date de la un alt VLAN să treacă în el.

notă: în timp ce am încercat să facem întregul exercițiu de configurare a unui VLAN cât mai simplu posibil, se presupune că dvs., cititorul, aveți o înțelegere de bază a configurației rețelei. De asemenea, presupunem că aveți cunoștințe de lucru despre conceptele și scopurile adreselor IP, gateway-urilor, comutatoarelor și routerelor. În plus, trebuie să știți și despre navigarea procedurilor de configurare a interfeței și a sub-interfeței pe computere și dispozitive de rețea.

pas cu pas-cum să configurați un VLAN

cel mai bun mod de a învăța cum să configurați un VLAN-în afară de a merge la școala de rețea – este să o faceți într – un exercițiu practic. Și din moment ce nu toți avem Routere și comutatoare mincinoase, ar avea sens să ne creăm VLAN-ul într-un mediu simulat.

în acest exemplu, vom folosi Cisco Packet Tracer pentru a demonstra cum să configurați VLAN-ul nostru. Este unul dintre cele mai ușoare și mai realiste instrumente de utilizat și permite atât interfețele GUI, cât și cele CLI. În acest fel puteți vedea comenzile care sunt executate în timp real, chiar dacă pur și simplu faceți clic și glisați și fixați în timp ce vă ocupați de configurația dvs.

instrumentul poate fi descărcat, configurat și verificat (prin deschiderea unui cont de învățare la Cisco Networking Academy). Nu vă faceți griji; vă puteți înscrie pur și simplu la cursul gratuit Cisco Packet Tracer pentru a avea acces complet la instrumentul de proiectare.

de asemenea, și în afară de ușurința de utilizare, Cisco fiind lider de piață, credem că aceasta este alegerea potrivită pentru a demonstra cum să configurați un VLAN.

desigur, puteți utiliza orice alt instrument similar – deoarece conceptul rămâne același. O căutare rapidă online vă va arăta că există aplicații-desktop, precum și bazate pe browser-pentru fiecare marcă de dispozitive de interfață de rețea acolo. Găsiți și lucrați cu cel cu care vă simțiți cel mai confortabil.

Router-on-a-Stick – explicația

deși există multe modalități de configurare a unui VLAN sau inter-VLAN, arhitectura pe care o vom crea va folosi ceea ce este cunoscut sub numele de router Cisco pe o configurație Stick.

în această configurație de rețea, routerul nostru va avea o singură conexiune fizică sau logică la rețeaua noastră. Acest router va ajuta la conectarea celor două VLAN – uri-care nu pot comunica între ele-prin conectarea la comutatorul nostru printr-un singur cablu.

Iată cum funcționează: pachetele de date care sunt trimise de la un computer din VLAN – ul contabil – și destinate unui computer din VLAN-ul logistic-se vor deplasa la comutator. Comutatorul, la recunoașterea pachetelor care trebuie să treacă la un alt VLAN, va transmite traficul către router.

între timp, routerul va avea o interfață fizică (un cablu de rețea, în exemplul nostru) care a fost împărțită în două sub-interfețe logice. Sub-interfețele vor fi autorizate fiecare să acceseze un VLAN.

când pachetele de date ajung la router, acestea vor fi redirecționate către VLAN-ul corect prin subinterfața autorizată și apoi vor ajunge la destinația dorită.

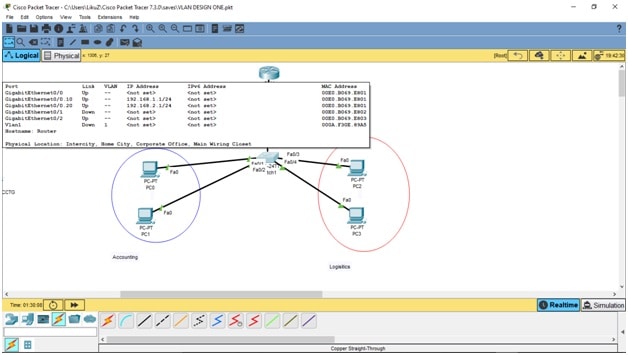

routerul nostru pe un Stick VLAN setup, cu capabilități inter-VLAN, va arăta astfel:

planificarea sarcinilor dvs.

întreaga sarcină de a crea arhitectura noastră de rețea va fi împărțită în patru categorii principale în care veți:

- conectați toate dispozitivele pentru a forma arhitectura corectă

- configurați interfețele astfel încât toate dispozitivele să poată” vorbi ” între ele

- creați VLAN-uri și atribuiți computere VLAN-urilor respective

- confirmați configurația corectă demonstrând că computerele nu pot comunica dincolo de VLAN-ul lor

deci, fără alte întrebări, să începem să creăm VLAN-ul nostru . Amintiți-vă, va avea inițial un comutator și patru computere conectate la acesta. Puteți aduce routerul în design mai târziu dacă alegeți să faceți acest lucru.

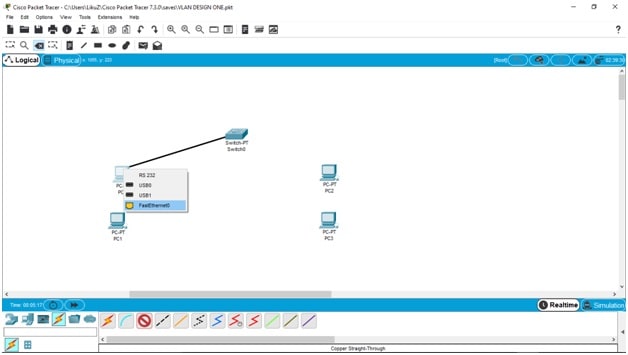

conectați toate dispozitivele

trageți și plasați un comutator, un router și patru computere în placa principală de proiectare. Pentru demo-ul nostru, vom folosi un comutator 2960 și un router 2911. Comutatorul se va conecta la patru computere (PC0, PC1, PC2 și PC3) folosind conexiuni de sârmă din Cupru (veți vedea descrierea hardware-ului și a tipurilor de conexiuni chiar în partea de jos a ferestrei trasorului).

apoi, conectați comutatorul la fiecare computer utilizând porturile FastEthernet.

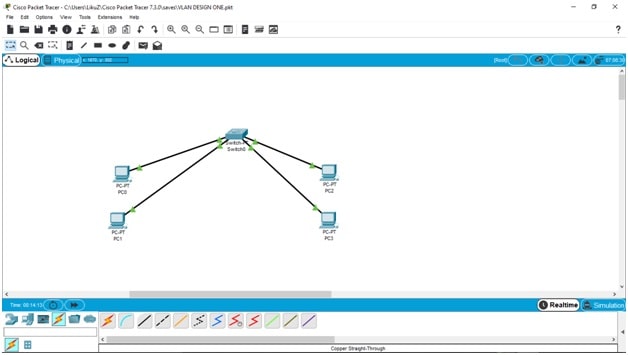

odată ce toate dispozitivele sunt conectate, ar trebui să aveți trafic verde care curge între dispozitive. Pe măsură ce instrumentul încearcă să imite dispozitivele care pornesc și se conectează în lumea reală, ar putea dura un minut sau două. Deci, nu vă faceți griji dacă indicatorii fluxului de date rămân portocalii pentru câteva secunde. Dacă conexiunile și configurațiile dvs. sunt corecte, totul se va schimba în curând în verde.

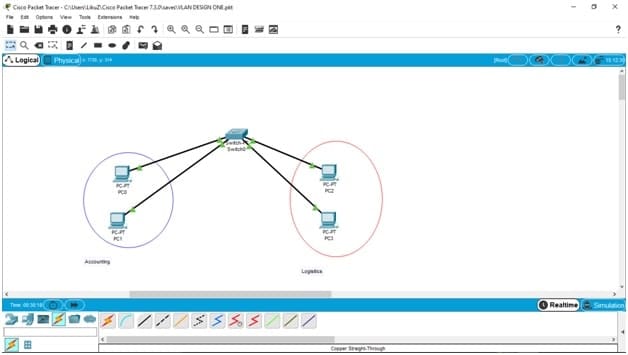

pentru a face lucrurile mai ușor de înțeles, să marcăm cele două computere din stânga ca aparținând departamentului de contabilitate (albastru) și celelalte două ca aparținând departamentelor de logistică (roșu).

configurați interfețele

acum, să începem să atribuim adrese IP, astfel încât computerele noastre să poată începe să comunice între ele. Sarcinile IP vor arăta astfel:

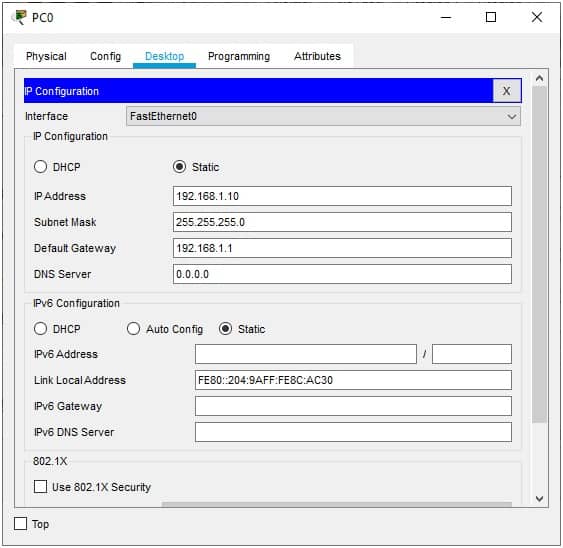

- ACCT PC0 = 192.168.1.10/255.255.255.0

- ACCT PC1 = 192.168.1.20 / 255.255.255.0

- jurnale PC2 = 192.168.2.10/255.255.255.0

- busteni PC3 = 192.168.2.20/255.255.255.0

gateway-ul implicit pentru computere este 192.168.1.1 pentru primele două în contabilitate și 192.168.2.1 pentru ultimele două computere în logistică. Puteți accesa configurația accesând meniul Desktop și apoi făcând clic pe fereastra de configurare IP.

odată ce sunteți acolo, începeți să completați configurațiile pentru toate computerele:

când ați terminat, putem trece acum la comutator. În primul rând, însă, trebuie să ne amintim că vor exista două tipuri de porturi pe comutatorul nostru:

- porturi de acces: acestea sunt porturile care vor fi utilizate pentru a permite dispozitivelor de zi cu zi, cum ar fi computerele și serverele, să se conecteze la acesta; în exemplul nostru, acestea sunt FastEthernet 0/1, FastEthernet 1/1, FastEthernet 2/1 și FastEthernet 3/1 – câte unul pentru fiecare computer.

- Porturi Portbagaj: acestea sunt porturile care permit unui comutator să comunice cu un alt comutator – sau în exemplul nostru o comunicare VLAN-la-VLAN pe același comutator (prin router) – pentru a extinde rețeaua; vom folosi porturile GigaEthernet0/0 pe ambele dispozitive de conectivitate.

având în vedere acest lucru, să trecem la partea distractivă – configurarea comutatorului pentru a rula VLAN-urile noastre.

creați VLAN – uri și atribuiți computere

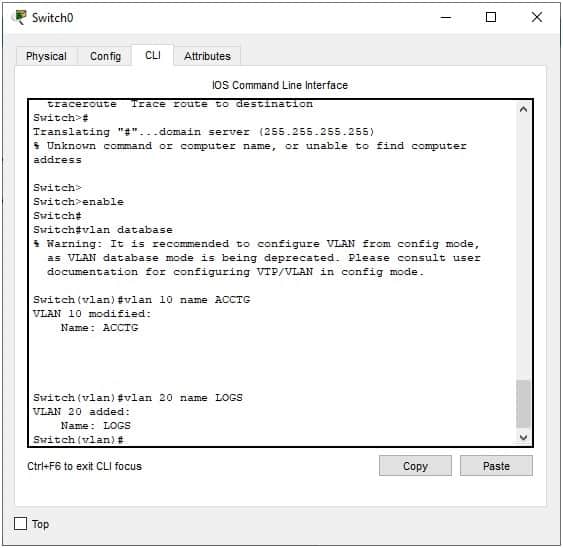

deci, să creăm mai întâi VLAN-urile-acestea vor fi numite ACCT (VLAN 10) și jurnale (VLAN 20).

mergeți la CLI-ul comutatorului pentru a introduce comenzile:

Switch#config terminalSwitch(config)#vlan 10Switch(config-vlan)#name ACCTSwitch(config-vlan)#vlan 20Switch(config-vlan)#name LOGS

comenzile din CLI ar trebui să arate astfel:

sau, dacă nu sunteți la curent, puteți utiliza pur și simplu GUI pentru a crea VLAN-urile (și vedeți în continuare comenzile rulate pe măsură ce sunt executate mai jos). Accesați meniul bazei de date Config-VLAN și adăugați VLAN-urile introducând numerele lor (10,20) și numele (ACCT, jurnale).

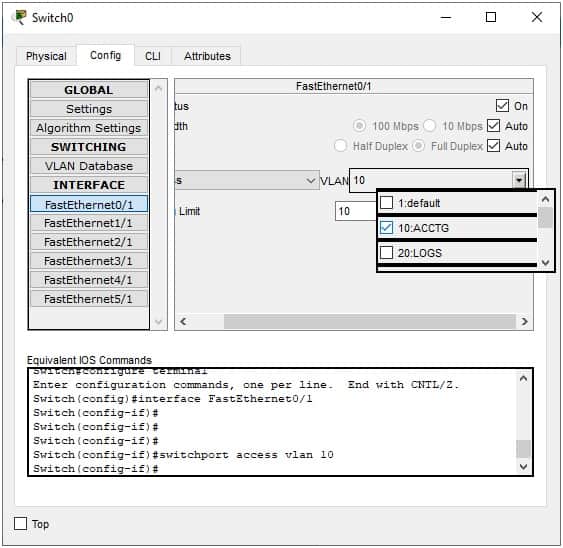

apoi, trebuie să atribuim fiecare port, pe care comutatorul îl folosește pentru a conecta computerele, la VLAN-urile respective.

puteți alege pur și simplu interfața și apoi bifați caseta VLAN corespunzătoare din meniul de configurare din dreapta:

după cum puteți vedea din imaginea de mai sus, puteți intra alternativ în interfața CLI a fiecărui port și puteți utiliza comanda: switchport access vlan 10 pentru a efectua aceeași sarcină.

nu vă faceți griji; există o modalitate mai scurtă de a face acest lucru în cazul în care există un număr mare de porturi de atribuit. De exemplu, dacă ați avea 14 porturi, comanda ar fi:

Switch(config-if)#int range fa0/1-14Switch(config-if-range)#switchport mode access

a doua comandă se asigură că comutatorul înțelege că porturile trebuie să fie porturi de acces și nu porturi trunchi.

confirmați configurația corectă

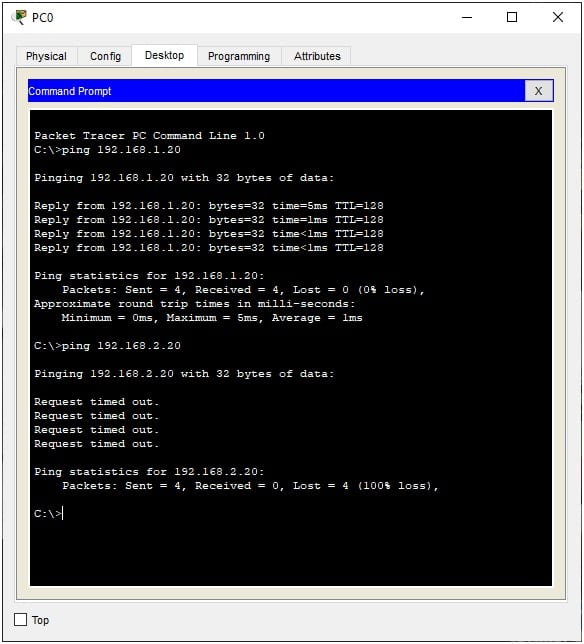

și asta este; am creat două VLAN-uri pe același comutator. Pentru a-l testa și a confirma că configurația noastră este corectă, putem încerca ping P1 și P3 de la P0. Primul ping ar trebui să fie bine, în timp ce al doilea ar trebui să expire și să piardă toate pachetele:

cum să configurați un Inter-VLAN

acum, deși am împărțit computerele în două VLAN – uri – așa cum era necesar-are mai mult sens că cele două departamente (Contabilitate și logistică) ar trebui să comunice între ele. Aceasta ar fi norma în orice mediu de afaceri din viața reală. La urma urmei, logistica nu ar putea fi achiziționată sau furnizată fără sprijin financiar, nu?

deci, trebuie să ne asigurăm că ACCT și jurnalele sunt capabile să comunice – chiar dacă sunt pe VLAN-uri separate. Aceasta înseamnă că trebuie să creăm o comunicare inter-VLAN.

Iată cum să faceți acest lucru

vom avea nevoie de ajutorul routerului nostru; acesta va acționa ca o punte între cele două VLAN – uri-deci, mergeți mai departe și adăugați un router la designul dvs. dacă nu ați făcut-o deja.

sărind în configurație, trebuie să înțelegem că vom folosi un port pe router pentru comunicarea ambelor VLAN-uri prin „împărțirea” acestuia în două porturi. Între timp, comutatorul va utiliza un singur port trunchi pentru a trimite și primi toate comunicațiile către și de la router.

deci, revenind la routerul nostru, vom împărți interfața GigabitEthernet0/0 în GigabitEthernet0/0.10 (pentru VLAN10) și GigabitEthernet0/0.20 (pentru VLAN20). Vom folosi apoi protocolul standard IEEE 802.1 Q pentru interconectarea comutatoarelor, routerelor și pentru definirea topologiilor VLAN.

odată terminate, aceste „sub-interfețe” – așa cum au numit – sunt apoi atribuite fiecărui VLAN pe care dorim să îl conectăm sau să îl conectăm.

în cele din urmă, amintiți – vă gateway – urile-192.168.1.1 și 192.168.2.1-am adăugat la configurațiile computerelor mai devreme? Ei bine, acestea vor fi noile adrese IP ale porturilor divizate sau sub-interfețelor de pe router.

comenzile CLI pentru a crea sub-interfețele sub interfața GigabitEthernet0 / 0 ar fi:

Router (config)#interface GigabitEthernet0/0.10Router (config-subif)#encapsulation dot1q 10Router (config-subif)#ip address 192.168.1.1 255.255.255.0

repetând totul pentru a doua sub-interfață și VLAN obținem

Router (config)#interface GigabitEthernet0/0.20Router (config-subif)#encapsulation dot1q 20Router (config-subif)#ip address 192.168.2.1 255.255.255.0

odată ce închideți CLI, puteți confirma că configurația dvs. este corectă prin simpla mișcare a mouse – ului peste router pentru a vă vedea munca, care ar trebui să arate cam așa:

acum, știm că putem conecta sub-interfețele noastre (pe router) la comutatorul nostru prin portul său portbagaj – și astfel, va trebui să îl creăm acum.

tot ce trebuie să faceți este să mergeți în configurația GigabitEthernet0/0 a comutatorului și să rulați: trunchiul modului switchport.

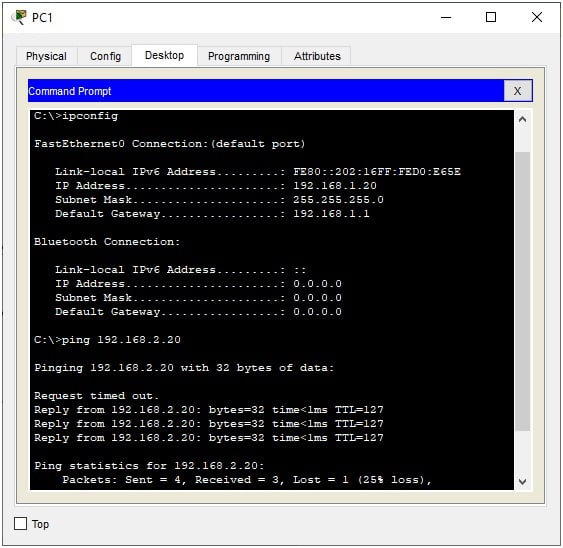

și iată-l; tocmai ați creat două VLAN-uri care conțin două computere fiecare și care încă pot comunica între ele. Puteți dovedi acest lucru prin pingarea primului computer logistic (PC2) cu adresa IP 192.168.2.10 de la primul computer contabil (PC0) cu adresa IP 192.168.1.10:

mare succes!

de ce să înființăm un VLAN sau inter-VLAN

în acest moment, unii dintre voi s-ar putea să vă întrebați de ce ar trebui să parcurgem acest exercițiu și să ne deranjăm deloc cu VLAN-urile sau inter-VLAN-urile. Ei bine, există multe motive, dintre care unele sunt:

- securitatea împărțirea unei rețele în componente asigură că numai utilizatorii și dispozitivele autorizate pot accesa o sub-rețea. Nu ați dori ca contabilii dvs. să interfereze cu activitatea departamentului dvs. de logistică sau invers.

- siguranță în cazul în care există un focar de virus, o singură subrețea ar fi afectată, deoarece dispozitivele dintr – o subrețea nu ar putea comunica – și astfel transfera-virusul către alta. În acest fel, procedurile de curățare s-ar concentra pe acea subrețea, ceea ce facilitează, de asemenea, identificarea mult mai rapidă a mașinii vinovate.

- asigură confidențialitatea prin izolare dacă cineva dorea să afle despre arhitectura rețelei dvs. (cu intenția de a o ataca), ar folosi un sniffer de pachete pentru a vă cartografia aspectul. Cu sub-rețele izolate, vinovații ar putea obține doar o imagine parțială a rețelei dvs., negându-le astfel informații critice despre vulnerabilitățile dvs., de exemplu.

- facilitează traficul de rețea sub-rețelele izolate pot reduce utilizarea traficului prin menținerea proceselor intensive de resurse limitate la propriul domeniu de aplicare și nu copleșesc întreaga rețea. Acest lucru înseamnă că, doar pentru că împinge actualizări critice la mașinile de contabilitate, nu înseamnă că Departamentul de logistică trebuie să se confrunte și cu o încetinire a rețelei.

- prioritizarea traficului cu întreprinderile care au diferite tipuri de trafic de date pachetele sensibile sau de resurse (VoIP, media și transferuri mari de date, de exemplu) pot fi atribuite unui VLAN cu bandă largă mai mare, în timp ce cele care au nevoie doar de rețea pentru a trimite e-mailuri pot fi atribuite unui VLAN cu lățime de bandă mai mică.

- scalabilitate atunci când o afacere are nevoie pentru a scala-up resursele disponibile pentru computerele sale le poate reatribui la noi VLAN-uri. Administratorii lor creează pur și simplu un nou VLAN și apoi mută computerele în ele cu ușurință.

după cum putem vedea, VLAN-urile ajută la protejarea unei rețele, îmbunătățind în același timp performanța pachetelor de date care călătoresc în jurul acesteia.

VLAN Static vs VLAN dinamic

ne-am gândit că ar fi de remarcat faptul că există două tipuri de VLAN-uri care sunt disponibile pentru implementare:

VLAN Static

acest design VLAN depinde de hardware pentru a crea sub-rețele. Computerele sunt atribuite la un anumit port de pe un comutator și conectat chiar în. Dacă trebuie să se mute la un alt VLAN, computerele sunt pur și simplu deconectate de la comutatorul vechi și conectate înapoi la cel nou.

problema cu acest lucru este că oricine poate trece de la un VLAN la altul prin simpla comutare a porturilor la care sunt conectate. Aceasta înseamnă că administratorii ar necesita metode de securitate fizică sau dispozitive puse în aplicare pentru a preveni astfel de accesări neautorizate.

VLAN dinamic

acesta este VLAN-ul pe care tocmai l-am creat în exercițiul pe care l-am făcut mai devreme. În această arhitectură VLAN, avem VLAN-uri software în care administratorii folosesc pur și simplu logica pentru a atribui adrese IP sau MAC specifice VLAN-urilor respective.

aceasta înseamnă că dispozitivele pot fi mutate în orice parte a afacerii și, de îndată ce se conectează la rețea, se întorc la VLAN-urile lor pre-atribuite. Nu este nevoie de configurații suplimentare.

dacă există un dezavantaj cu acest scenariu, poate fi doar că afacerea ar trebui să investească într – un comutator inteligent – un comutator de politică de gestionare VLAN (VMPS) – care poate fi pe partea scumpă în comparație cu comutatorul tradițional utilizat în VLAN-urile statice.

de asemenea, se poate presupune în siguranță aici că întreprinderile cu câteva computere și un buget IT mai mic pot alege să implementeze un VLAN static, în timp ce cele cu un număr mare de dispozitive și o nevoie de mai multă eficiență și securitate ar fi înțelepte să investească într-un VLAN dinamic.

concluzie

sperăm că ați găsit toate informațiile de care aveți nevoie pentru a afla cum să configurați un VLAN. De asemenea, sperăm că exercițiul a fost ușor de urmat și că acum Puteți continua să construiți pe baza cunoștințelor pe care le-ați câștigat. Deoarece, chiar dacă continuați să scalați în sus, acești pași de bază rămân aceiași – pur și simplu continuați să adăugați hardware și configurații la elementele de bază.