řešení problémů se sítí je nejtěžší součástí Unixu Administration.To získejte řešení těchto problémů se sítí, potřebujete dobrou podporu od síťového týmu .Nikdy nevíte, kde problém spočívá v síťových otázkách, protože mnoho hardwares zapojených jako NIC, switch, kabely, směrovače a brány firewall. Většina problémů se sítí je přechodná a nikdy nevíte, kdy se to stane again.So Chcete-li najít problémy, musíte zachytit úplnou síťovou aktivitu.V Solaris máme vestavěný nástroj s názvem snoop, který zachytí skutečný síťový provoz a uloží jej do souboru. UnixArena Snoop guide vám pomůže nastavit snoop mezi dvěma IP.

Předpokládejme, že jste shromáždili výstup snoop.Jak to analyzujete ? Můžete použít příkaz snoop it self ke čtení protokolů snoop.Ale není to uživatelsky přívětivé.Doporučil bych vám použít wireshark k analýze výstupu snoop z vašeho notebooku / počítače.Zde uvidíme, jak analyzovat data snoop pomocí wireshark.

1.Stáhněte si wireshark a nainstalujte jej do notebooku. Zde si můžete stáhnout verzi systému windows z http://www.wireshark.org/download.html

2.Otevřete wireshark.

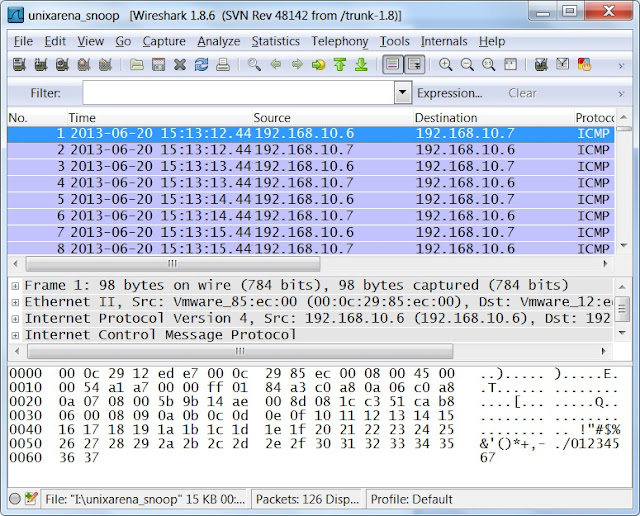

3.Přejít na soubor – > otevřít – >vyberte datový soubor snoop z notebooku / plochy.

datový soubor snoop můžete zkopírovat z Unixu do windows pomocí winSCP.

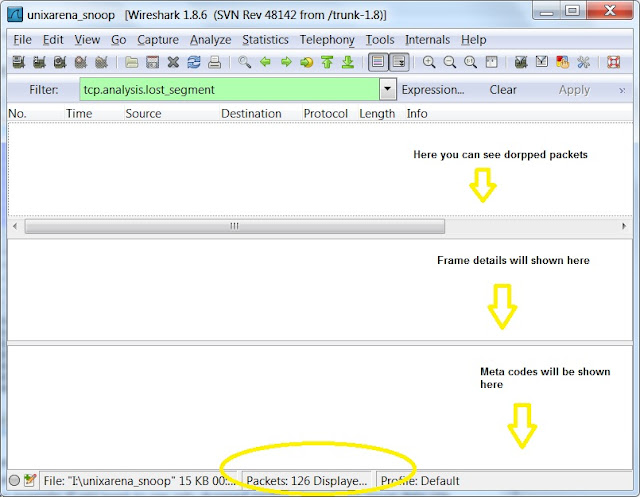

4.Pokud nejste síť odbornost, pak se budete cítit velmi obtížné pochopit tyto výstupy.Ale jako správce systému kontrolujete několik věcí pomocí souborů wireshark. Pro příklad.pokud chcete vidět pouze vynechané pakety z těchto snoop dat, použijte “ tcp.analýza.lost_segment “ filtr.Stačí zadat tento řetězec filtru v této kartě wireshark a použít.

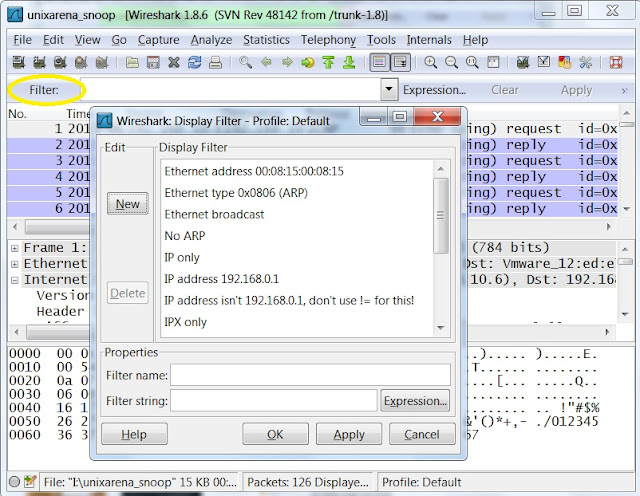

5.Ve wiresharku je k dispozici mnoho vestavěných filtrů. Chcete-li použít jiný filtr, klikněte na kartu Filtr a dostanete se pod obrazovku.Vyberte požadovaný filtr a použijte jej.

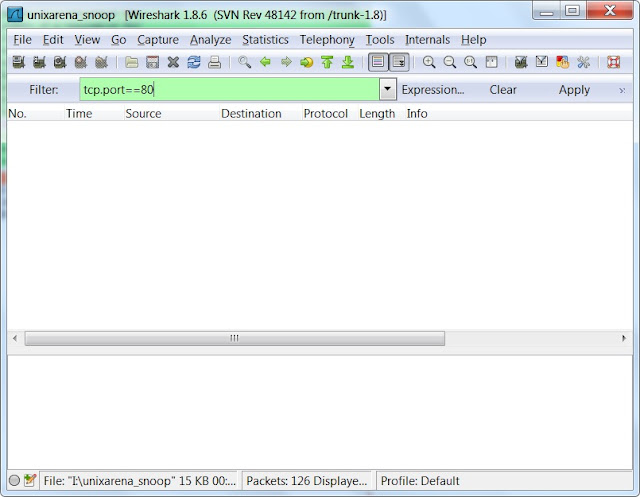

6.Například, pokud chcete filtrovat výsledky s konkrétním příspěvkem, použijte “ tcp.port= = por_number “ filtr jako níže. Filtr UDP: Chcete-li například filtrovat provoz DNS, použijte “ udp.port= = 53″.

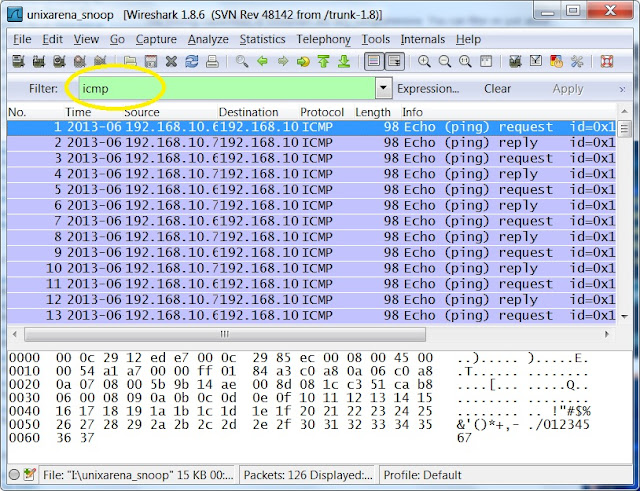

7.Můžete také použít název protokolu jako filtr.Například, pokud chcete vidět pouze provoz protokolu http, stačí zadat kartu filtru „http“ a apply.In níže uvedený příklad jsem použil filtr“ icmp“, abych viděl pouze požadavky na ping.

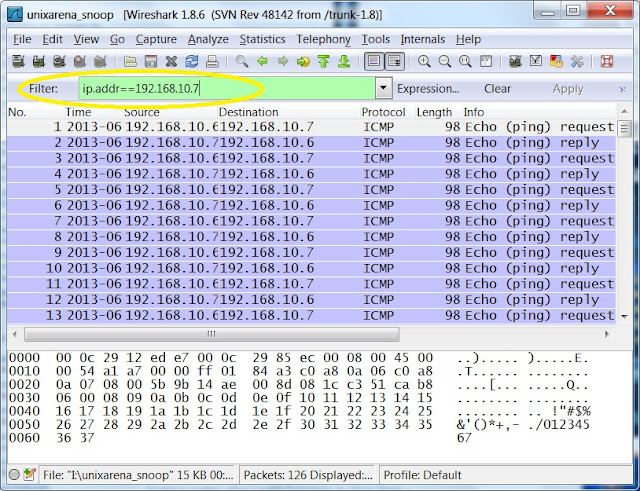

8.In v některých případech musíte najít jednu konkrétní IP adresu, kde může být tato IP adresa Cílová nebo source.In v této situaci musíte použít filtr jako pod jedním.

9.To viz pouze http“ get “ požadavek ze všech IP použití pod filtrem.

http.žádost

12. Chcete-li vidět konverzaci mezi dvěma definovanými IP adresami, použijte níže uvedený filtr.

Poznámka: nahraďte IP adresu vaší systémy jedna.

ip.addr= = 192.168.10.6 && ip.addr==192.168.10.7

13. Chcete-li zobrazit všechny re-přenosy ve stopě snoop, použijte níže uvedený filtr.

tcp.analýza.retransmise