po mnoho let je LDAP dominantním protokolem pro bezpečné ověřování uživatelů pro on-premise adresáře. Organizace používají LDAP k ukládání a načítání dat z adresářových služeb a je kritickou součástí modrotisku Pro Active Directory (AD), nejpoužívanější adresářovou službu. Historicky LDAP poskytoval organizacím efektivní úroveň zabezpečení pro nasazení WPA2-Enterprise.

naštěstí služby Cloud PKI SecureW2 pomáhají prostředím AD / LDAP hladce migrovat do cloudu pomocí řešení Azure bez hesla. Ale pokud chcete zachovat LDAP a AD, nabízíme také # 1 BYOD onboarding klienta, který umožňuje koncovým uživatelům samoobslužné sami pro PEAP-MSCHAPv2 802.1 x ověřování. Bez klienta na palubě byste mohli vynechat konfiguraci ověření certifikátu serveru a nechat síť odkrytou. SecureW2 Cloud PKI lze nastavit za méně než hodinu a nevyžaduje žádné upgrady vysokozdvižných vozíků, jen se podívejte, co naši zákazníci říkají.

tento článek se hluboce ponoří do LDAP a zkoumá, zda jeho bezpečnostní standardy vydrží modernější kybernetické hrozby.

co je LDAP?

Lightweight Directory Access Protocol, nebo LDAP, je softwarový protokol, který ukládá a uspořádá data, aby bylo snadno prohledávatelné. Data mohou být jakékoli informace o organizacích, zařízeních nebo uživatelích uložených v adresářích. LDAP je protokol používaný servery mluvit s on-premise adresářů.

Data jsou uložena v hierarchické struktuře zvané adresářový informační strom (dit), který organizuje data do větvící se „stromové“ struktury, což administrátorům usnadňuje navigaci v adresářích, hledání konkrétních dat a správu zásad přístupu uživatelů.

Co Znamená „Lehká Váha“?

předchůdce LDAP, Directory Access Protocol, byl vyvinut jako součást adresářové služby x.500. Používal však zásobník protokolů OSI, který se nehodil do mnoha sítí, a proto byl obtížně implementovatelný.

LDAP byl vyvinut jako lehký (což znamená méně kódu) alternativní protokol, který by mohl přistupovat k adresářovým službám x. 500 pomocí protokolu TCP/IP, který byl (a je) standardem pro internet.

co dělá LDAP?

hlavním účelem LDAP je sloužit jako centrální rozbočovač pro autentizaci a autorizaci. LDAP pomáhá organizacím ukládat přihlašovací údaje uživatele (uživatelské jméno/heslo) a poté k nim přistupovat později, jako když se uživatel pokouší o přístup k aplikaci povolené LDAP. Přihlašovací údaje uživatele uložené v LDAP ověřují uživatele.

uživatelské atributy lze také uložit do LDAP, který určuje, k čemu má uživatel přístup na základě zásad nastavených adresářem.

jak LDAP funguje?

LDAP je založen na interakci klient-server. Klient zahájí relaci se serverem, nazvanou „vazba“. Klient prezentuje své uživatelské pověření, které server může porovnat s adresářem a autorizovat přístup na základě atributů tohoto uživatele.

LDAP modely

LDAP lze rozdělit do 4 modelů, které vysvětlují 4 různé služby poskytované serverem LDAP.

informační Model

tento model určuje, jaké informace mohou být uloženy v LDAP a spoléhá na „položky“. Položka je identifikátor objektu v reálném světě (servery, zařízení, uživatelé) v síti prostřednictvím atributů popisujících objekt. Položky pomáhají určit úrovně přístupu k síti uživatele.

pojmenování modelu

zde jsou položkám přiřazeny Distinguished Names (DN)na základě jejich pozice v hierarchii DIT. DNs se skládají z relativních rozlišených jmen (RDN), které samy o sobě představují každý atribut záznamu. Zjednodušeně řečeno, RDN Je jako název souboru v systému Windows, zatímco DN je jako název cesty k souboru.

funkční Model

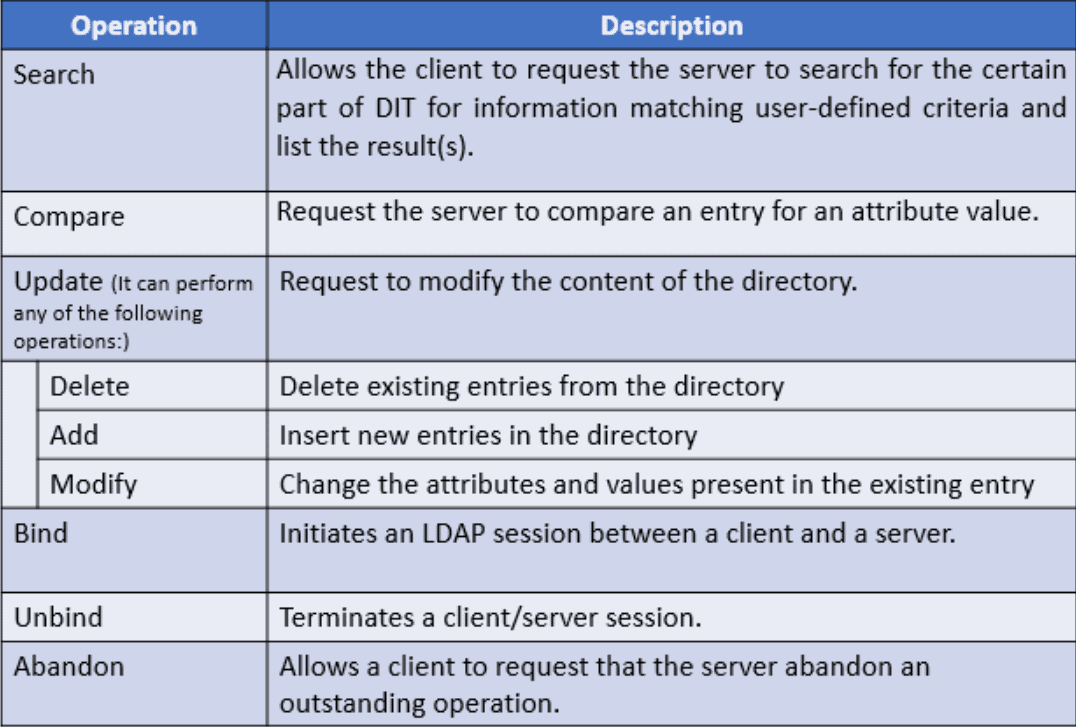

funkční model definuje, jaké funkce můžete dělat se serverem LDAP. Tyto funkce lze rozdělit do tří hlavních kategorií, z nichž každá má své vlastní podkategorie.

- Query-jde a načte požadované informace uložené v adresáři.

- Update-upravuje informace v adresáři. Uživatelé mohou přidávat, mazat nebo upravovat existující informace.

- autentizace-umožňuje uživatelům připojit a odpojit se serverem LDAP.Tento šikovný graf poskytuje Hack2Secure dělá vynikající práci nastiňuje každou funkci.

bezpečnostní Model

bezpečnostní model poskytuje klientům možnost poskytnout svou identitu pro autentizaci. Po ověření mohou servery určit, jaká úroveň přístupu je klientovi udělena na základě jejich zásad. Rozšíření operace vazby z funkčního modelu, existují tři možnosti vazby:

- žádné ověření – Tato volba se doporučuje pro případy, kdy krádež pověření není problém. Každý, kdo opustí pole DN a heslo, bude definován jako anonymní uživatel a bude mu přidělena úroveň přístupu na základě stávajících síťových zásad. Tato možnost je obvykle ponechána pro splátky nebo jiné případy, kdy není vyžadováno ověření.

- základní autentizace-klient LDAP je povinen poskytnout DN a heslo pro autentizaci. Server poté porovná DN a heslo s adresářem sítě a udělí jim přístup na základě atributů uživatele. Pověření jsou odesílána přes jasný text, což znamená, že mohou být snadno přečteny neoprávněnou stranou, pokud by někdo infiltroval jejich relaci

- SASL – Simple Authentication and Security Layer, nebo SASL, je protokol, který vyžaduje, aby klient i server poskytovali identifikační informace.

LDAP a Actvie adresáře

ačkoli mnozí používají LDAP a Active Directory (AD) zaměnitelně, jsou ve skutečnosti dva různé typy softwaru, i když mohou spolupracovat. Myslete na LDAP jako jazyk, který AD je schopen mluvit. Úkolem LDAP je extrahovat informace uložené v AD. Když uživatel vyhledá něco v reklamě, jako je počítač nebo tiskárna, LDAP je to, co se používá k nalezení relevantních informací a prezentaci výsledků uživateli.

AD je nejpoužívanější adresářový server a ke komunikaci používá LDAP. LDAP je protokol používaný k dotazování, udržování a určování přístupu, aby reklama fungovala.

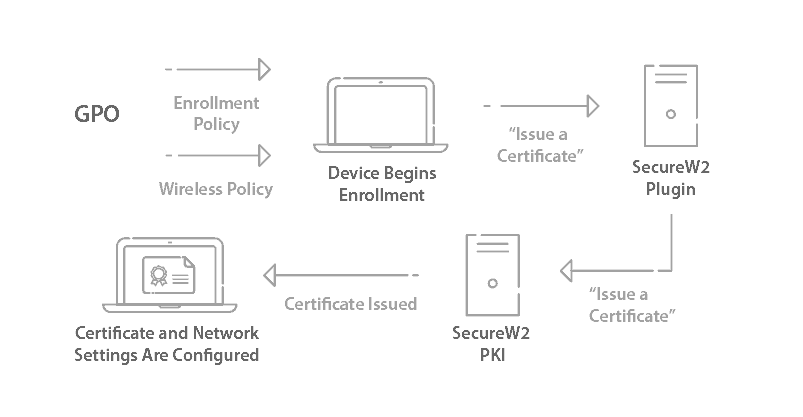

dalším rozdílem mezi LDAP a AD je způsob, jakým nakládají se správou zařízení. AD má mechanismus nazvaný Group Policy (GPO), který umožňuje správcům ovládat zařízení Windows a nabízí možnosti jednotného přihlášení, z nichž žádná není k dispozici s LDAP. Pokud jde o schopnost, s LDAP je toho hodně žádoucí, což znamená, že administrátoři AD-domény jsou při implementaci zařízení a serverů kompatibilních s LDAP sami.

bohužel standardní zabezpečení LDAP nefunguje dobře proti kybernetickým hrozbám, o kterých budeme diskutovat dále.

LDAPS: povolení LDAP přes SSL / TLS

LDAP bezpečnost je nezbytná, protože zahrnuje ukládání a získávání citlivých informací. Standardní provoz LDAP však není šifrován, takže je zranitelný vůči kybernetickým útokům. LDAP není schopen zabezpečit autentizaci sám o sobě, což vyvolalo implementaci zabezpečeného LDAP (LDAPS). Po připojení ke klientovi LDAPS šifruje webový provoz pomocí SSL/TLS a naváže vazbu s adresářem.

šifrování SSL/TLS je internetový standard, protože používá digitální certifikáty x. 509 k zajištění spojení mezi klientem a serverem. Certifikáty slouží jako identifikátory pro zařízení / server, ve kterém je umístěn.

většina organizací, které šifrují provoz LDAP, používá pro účely ověřování uživatelské jméno a heslo. Zatímco tato metoda funguje, z hlediska bezpečnosti zůstává hodně žádoucí. Systémy LDAP, které se spoléhají na ověřování založené na pověření, jsou stále poměrně zranitelné. Hesla lze snadno zapomenout, sdílet a odcizit, takže síť je náchylná k krádeži pověření přes vzduch.

horší je, že standardní metoda ověřování LDAP ani nešifruje webový provoz, což znamená, že správci sítě mají za úkol nakonfigurovat LDAP tak, aby bezpečně šifroval jejich prostředí.

hlavní problém spočívá v organizacích ověřujících uživatele hesly, protože hesla nejsou dostatečná k ochraně před moderními kybernetickými útoky. Hesla postrádají odvahu postavit se proti moderním kybernetickým útokům, jako je útok hrubou silou, což je metoda, která vysílá nekonečné pokusy o pověření, nebo útok man-in-the-middle, který předstírá, že je legitimní síťovou entitou a spojuje se se schváleným uživatelem sítě.

výchozí nastavení LDAP má sotva šanci proti moderním kybernetickým útokům. Naštěstí existuje lepší bezpečnostní opatření: digitální certifikáty S PKI.

ověřování radiusu pomocí LDAP

existuje mnoho zdrojů, které porovnávají LDAP a RADIUS. I když oba mohou provádět podobné funkce, nemá smysl porovnávat s ohledem na to, že server LDAP může ukládat informace o uživateli a server RADIUS nemůže. LDAP neposkytuje funkce MFA ani účetní protokoly, ale tyto funkce můžete provádět přidáním radiusu.

pokud váš server LDAP obsahuje váš uživatelský adresář, můžete připojit server RADIUS k ověření proti vašemu adresáři LDAP a autorizovat přístup k Wi-Fi, VPN a všem vašim webovým aplikacím.

cloud-based RADIUS server je nejlepší praxe pro ověřování uživatelů, protože průmysl se vzdaluje od on-premise infrastruktur. Cloud RADIUS může být integrován do prostředí AD / LDAP a dynamicky ověřovat uživatele přímým odkazem na adresář. Jakékoli zásady přiřazené uživateli budou vynuceny v reálném čase, což zjednoduší segmentaci uživatelů.

Cloud RADIUS je předinstalován pro autentizaci 802.1 x/EAP-TLS s certifikáty x.509, což je snadný způsob konfigurace sítě WPA2-Enterprise.

konfigurace LDAP pro WPA2-Enterprise

LDAP býval vyžadován pro ověřování založené na pověření a v důsledku toho mnoho organizací kolem něj vybudovalo svou autentizační infrastrukturu. Ale jak technologie postupovala, pověření se staly stále méně spolehlivou formou bezpečnosti. To vedlo mnoho lidí k hledání alternativních metod ověřování.

v posledních letech jsme viděli, jak stále více organizací začíná přecházet z hesel na digitální certifikáty pro ověřování sítě. Certifikáty se automaticky autentizují do zabezpečené sítě, pokud jsou v dosahu, A Uživatel je nemusí zadávat ani si je pamatovat. Certifikáty zabraňují vzdušným útokům a nesčetným hrozbám, na které jsou pověření náchylná při ověřování EAP-TLS.

zatímco zapisovací zařízení byla považována za složitá, řešení joinnow onboarding umožňuje uživatelům konfigurovat certifikáty během několika minut. Jakmile je uživatel vybaven certifikátem, může být ověřen do sítě po celá léta a nikdy nebude muset řešit otravné zásady resetování hesla. SecureW2 nabízí nejen řešení pro vydávání certifikátů, ale také služby PKI na klíč, které poskytují celou infrastrukturu potřebnou k přechodu z pověření na certifikáty.

Ditch LDAP pro spravované řešení PKI

organizace v celém odvětví opouštějí hesla, aby se ověřily pomocí digitálních certifikátů. Digitální certifikáty lze nakonfigurovat tak, aby se automaticky autentizovaly do sítě bezpečně a nejsou zaplaveny všemi zranitelnostmi hesel.

ověřování založené na certifikátech eliminuje nutnost hesel a krádeží pověření, protože mohou šifrovat přihlašovací údaje uživatele. Útoky typu Man-in-the-middle se spoléhají na to, že přihlašovací údaje uživatelů jsou sdíleny v prostém textu ve vzduchu, což usnadňuje jejich zachycení.

SecureW2 nabízí spravované cloudové PKI, řešení PKI na klíč, které lze integrovat do jakéhokoli prostředí a povolit ověřování založené na certifikátech během několika hodin. Zápis zařízení pro nastavení 802.1 x bývalo považováno za obtížné, ale naše řešení JoinNow onboarding poskytuje administrátorům možnost poskytnout certifikát každému BYOD, včetně zařízení jiných než Windows. Organizace, které používají MDMs, mohou vytvářet výkonná rozhraní API brány a využívat své stávající IDP k doručování certifikátů každému spravovanému zařízení.

PKI SecureW2 pracuje se všemi poskytovateli LDAP a SAML IDP. Můžete využít aktuální reklamu nebo ji nechat úplně za sebou. Náš dynamický cloud RADIUS používá první řešení pro přímý odkaz na adresář. Server může v reálném čase vyhledat platnost uživatele a jeho identifikační údaje. Historicky to bylo možné pouze s LDAP, ale s SecureW2 je k dispozici každému, kdo integruje naši službu do svého prostředí.

silnější zabezpečení s ověřením založeným na certifikátech

LDAP je široce používán kvůli jeho kompatibilitě s Active Directory. To však neznamená, že administrátoři musí být zadržováni zastaralými metodami ověřování, které nechávají jejich sítě zranitelné vůči kybernetickým útokům. Naštěstí SecureW2 nabízí snadné řešení, jak eliminovat krádež pověření přes vzduch a posílit zabezpečení sítě všude kolem nasazením ověřování založeného na certifikátech. Integrujte svého poskytovatele identity LDAP s naším řešením PKI spravovaným na klíč, které je mnohem dostupnější než starší servery on-prem.

LDAP Nejčastější dotazy:

Jak najdu LDAP v systému Windows?

ať už pracujete ve velké společnosti nebo SMB, pravděpodobně denně komunikujete s LDAP. Jak váš adresář LDAP roste, je snadné se ztratit ve všech položkách, které budete muset spravovat. Naštěstí existuje příkaz, který vám pomůže vyhledat položky ve stromu adresářů LDAP: Nslookup.

použijte Nslookup k ověření záznamů SRV, postupujte takto:

- klikněte na Start a spustit.

- do otevřeného pole zadejte „cmd“.

- zadejte nslookup.

- zadejte set type=all.

- zadejte “ _ldap._TCP.řadič._msdcs.Domain_Name“, kde Domain_Name je název vaší domény.

Jak zjistím, zda je LDAP nakonfigurován?

pokud konfigurujete filtry pro parametry vyhledávání pro váš server LDAP, měli byste provést ověřovací testy, abyste potvrdili, že vaše vyhledávací filtry jsou úspěšné. Všechny vyhledávací filtry musí fungovat správně, aby byla zajištěna úspěšná integrace se serverem LDAP.

- přejděte na systém > zabezpečení systému.

- klikněte na Test nastavení ověřování LDAP.

- Otestujte Filtr vyhledávání uživatelských jmen LDAP. Do pole Název uživatele LDAP zadejte jméno existujícího uživatele LDAP. Klikněte na Test LDAP dotazu.

- Otestujte Filtr vyhledávání názvů skupin LDAP. Použijte existující název skupiny LDAP.

- Vyzkoušejte uživatelské jméno LDAP, abyste se ujistili, že syntaxe dotazu je správná a že dědičnost rolí skupiny uživatelů LDAP funguje správně.

jak připojím server LDAP?

JoinNow MultiOS a Connector podporuje autentizační mechanismus, který lze snadno přizpůsobit metodě serveru LDAP a IDP pro ověření uživatelů přihlašovacím jménem. Když se uživatel pokusí přihlásit, ověří se každý server LDAP, který je povolen pro ověření.

následující ukazuje kroky potřebné ke konfiguraci integrace:

- konfigurace poskytovatele Identity

- začněte konfigurací mapování atributů IDP. Zde přizpůsobíte pole, která jsou naplněna atributy uživatelů vaší sítě a budou použita k definování různých skupin uživatelů ve vaší síti.

- konfigurace síťových zásad

- téměř všechny organizace mají různé skupiny uživatelů, které vyžadují různé úrovně přístupu k sítím, serverům, datům atd. Onboarding s SecureW2, můžete automaticky rozdělit uživatele do skupin konfigurací jejich atributy identifikovat a segmentovat uživatele. Například univerzita by nakonfigurovala onboarding software tak, aby segmentoval uživatele na základě jejich postavení studenta nebo profesora.

podrobnější průvodce naleznete v našem průvodci konfigurací WPA2-Enterprise pro servery AD / LDAP.

jak opravím LDAP?

při řešení adresy serveru LDAP systém podporuje vyhledávání DNS SRV a AAA. Systém se vždy pokusí v první instanci nastavit spojení TLS se serverem LDAP. Pokud se to nezdaří, může se vrátit k připojení TCP, pokud je to možné. Pro navázání spojení TLS musí být certifikát serveru LDAP podepsán autoritou důvěryhodnou v úložišti certifikátů CA.

vyřešená adresa serveru LDAP se také musí shodovat s CN (běžným názvem) obsaženým v certifikátu předloženém serverem LDAP. Systém se připojí k portu vrácenému vyhledáváním SRV nebo se připojí k 389 (TCP) nebo 636 (TLS).

požadavky na vyhledávání v globálním katalogu služby Active Directory používají porty 3268 (TCP) a 3269 (TLS).